Dirottamenti TCP/IP

Il dirottamento TCP/IP è un attacco informatico che viola la sicurezza di una sessione utente all’interno di una rete protetta. Viene infatti anche denominato dirottamento di sessione o session hijacking.

Un attacco diretto al dirottamento di una sessione di lavoro ha come obiettivo quello di violare l’accesso al device e a tutte le informazioni in erro contenute. In genere, un attacco di session hijacking mira a colpire a sottrarre le informazioni memorizzate dai cookie. L’attaccante grazie ad un escamotage riesce ad intercettare il flusso di comunicazione TCP/IP e ne estrae le informazioni salienti.

Tuttavia, per conoscere meglio la natura di questo attacco informatico, è necessario prima sapere come funzionano i protocolli TCP/IP.

Indice degli argomenti

- Cosa sono i protocolli TCP/IP;

- Cosa sono i dirottamenti TCP/IP

- Come funzionano i dirottamenti di sessione;

- Prevenirli il dirottamento di sessione;

- Come riconoscere se sono vittima di dirottamento TCP/IP;

- Session hijacking, qualche considerazione finale

L’acronimo TCP/IP indica il Transmission control protocol/Internet protocol. Indica i protocolli più importanti di Internet.

Si tratta di un protocollo di comunicazione con cui i dispositivi di rete si interconnettono su Internet e comunicano tra loro. Ovvero, il protocollo è esattamente l’insieme di regole che definiscono le modalità di comunicazione tra due o più entità.

Nello specifico, il protocollo TCP viene utilizzato in affiancamento ad un altro sistema di regole: il protocollo IP. Insieme vengono definiti TCP/IP.

Il TCP/IP in particolare viene impiegato su Internet per consentire a computer e altri dispositivi di inviare e ricevere dati: in buona sostanza per garantire un servizio di consegna dei dati sicuro e affidabile.

La garanzia che dovrebbe assicurare il modello TCP/IP è che il destinatario riceve le stesse informazioni inviate dal mittente.

Per garantire che ogni comunicazione raggiunga intatta la destinazione prevista, il protocollo TCP/IP suddivide i dati in tanti pacchetti e poi li riassembla quando tutti giungono a destinazione.

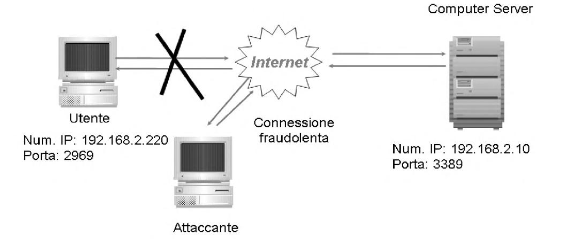

Il dirottamento TCP/IP o dirottamento di sessione TCP/IP è una tecnica di attacco informatico in cui un utente non autorizzato (senza la conoscenza o il consenso dei proprietari dei computer) ottiene l’accesso ad una sessione di comunicazione tra due host e rubarla.

Avendo dirottato la sessione TCP/IP, l’attaccante può leggere, modificare i pacchetti di dati trasmessi e inviare le proprie richieste al destinatario.

Il dirottamento TCP/IP viene inserito nella categoria di cyber attack man-in-the-middle. Affinché l’attaccante possa condurre l’attività di dirottamento della sessione dovrà certamente ricorrere all’esecuzione di codici JavaScript malevoli o all’invio di trojan horse malware – sul computer client della vittima.

Una volta intruso nel sistema di comunicazione, l’attaccante può vedere gli indirizzi IP dei due partecipanti alla sessione, rendere uno di essi inaccessibili usando un attacco DOS o DDos e connettersi all’altro falsificando l’ID di rete del primo.

Una volta che l’attaccante ha rilevato e individuato le informazioni relative ad una connessione legittima tra due nodi, riesce a introdurre un pacchetto dati contraffatto nel flusso (ad esempio un malware), è in grado di modificare l’indirizzo IP di una delle due parti e sostituirsi ad uno dei due nodi : naturalmente il nodo che viene colpito verrà estromesso da ogni comunicazione.

Questo è possibile perché il modello TCP pensato in origine rompe i messaggi o i dati del mittente in piccoli pacchetti e li inoltra al livello IP.

Dopo che il messaggio viene suddiviso in piccoli pacchetti, questi vengono quindi inviati attraverso vari percorsi a destinazione. Quando un percorso è congestionato o non può essere utilizzato per raggiungere la destinazione, il pacchetto ci arriva da più parti, ma la destinazione rimane la stessa.

Quando i pacchetti arrivano a destinazione, vengono assemblati nuovamente dando vita al messaggio originario. Il livello TCP nel sistema mittente attende la fine del trasferimento e riconosce quando tutti i pacchetti vengono ricevuti.

Purtroppo, il livello TCP è stato più volte messo in discussione perché vulnerabile: con le giuste condizioni un attaccate riesce a spiare una comunicazione e captare informazioni preziose, primo fra tutti credenziali e informazioni finanziarie.

Alcune contromisure al dirottamento di sessione

È importante ricordare che è possibile per un malintenzionato rubare e riutilizzare gli identificatori della sessione o altri dati sensibili quando sono archiviati e trasmessi in modo insicuro. Fornire una protezione al 100% può essere difficile, ma la cifratura è certamente una buona misura preventiva.

Ad esempio IPSEC e SSH sono due protocolli che riducono all’osso le ipotesi di intercettazione del traffico dati.

I sistemi di rilevamento delle intrusioni (IDS) ed i sistemi di prevenzione delle intrusioni (IPS) sono molto utili per difendere la rete dagli attacchi di dirottamento. Nonostante l’implementazione di questi dispositivi possa apparire difficile e costoso, i benefici superano di molto queste “problematiche”.

I sistemi IDS/IPS esaminano i dati che entrano in rete e li confrontano con un database interno di attacchi noti.

Se il pacchetto viene abbinato a una voce nel database IDS/IPS, gli ID genereranno un avviso e l’IPS impedirà al traffico di entrare nel database.

Inoltre, consigliamo di imporre l’uso dell’https su tutte le tue pagine.

Infine, ma non per importanza, la migliore prevenzione in caso di attacco di dirottamento della sessione è la scansione del sito web o dell’applicazione per mezzo di un Vulnerability Assessment o Web Vulnerability Assessment.

La possibilità di cadere vittima di un attacco di dirottamento della sessione (session hijacking) non è affatto remota.

Per tutti i proprietari di siti web o piattaforme web-based dovranno ricorrere alla protezione dell’HTTPS per tutte le pagine del sito e tenere costantemente in monitoraggio il sito web attraverso i servizi di Assessment.

Per tutti gli utenti privati invece, meglio evitare la connessione tramite reti pubbliche e visitare solamente le piattaforme attendibili.

Cyberment Srl

Cyberment è un’azienda specializzata in consulenza di sicurezza informatica. Il nostro red team è composto da hacker etici e specialisti in cybersecurity che operano in questo settore da oltre 20 anni.

Ci occupiamo di identificare le vulnerabilità informatiche nei sistemi e nelle applicazioni web tramite servizi di Vulnerability Assessment e Penetration Test.

Siamo un’azienda di sicurezza informatica certificata ISO 9001, ISO 27001, nonché azienda etica. Abbiamo sede legale a Milano e sede operativa a Porto Mantovano, mentre Londra è il cuore del nostro reparto ricerca e sviluppo.