IL BLOG ITALIANO DELLE

CYBER SECURITY NEWS

Notizie e aggiornamenti minuto per minuto di Sicurezza Informatica

Benvenuti nel blog di Cyberment, il punto di riferimento per approfondimenti e aggiornamenti nel mondo della cybersecurity.

Qui troverete articoli, guide e analisi dettagliate per aiutarvi a comprendere le sfide e le soluzioni in ambito di sicurezza informatica. Esplorate i nostri contenuti per restare sempre informati sui trend e sulle innovazioni del settore.

CVE-2025-4322: vulnerabilità critica nel tema Motors di WordPress

Scoperta la vulnerabilità CVE-2025-4322 nel tema Motors per WordPress. Permette il reset password e l'accesso amministrativo totale. Aggiorna subito. [...]

Insecure Design: analisi della vulnerabilità OWASP e impatti sulle web app

OWASP (Open Web Application Security Project) ha introdotto la vulnerabilità Insecure Design nella sua OWASP Top 10 come una delle [...]

Retrieval-Augmented Generation: la nuova frontiera dell’intelligenza artificiale

RAG è l’architettura AI che unisce modelli linguistici e database reali. Una svolta per efficienza, automazione e analisi dei [...]

Prilex Malware: la minaccia brasiliana che colpisce i terminali POS

Analisi di Prilex Malware. Come funziona e quali danni può causare ai terminali POS e alle transazioni bancarie. I [...]

Secure Mobile Access: la soluzione per l’accesso remoto sicuro

Una risposta complessa ed efficiente alla crescente richiesta aziendale di protezione sugli accessi remoti. Scopriamo il suo funzionamento. Cos'è il [...]

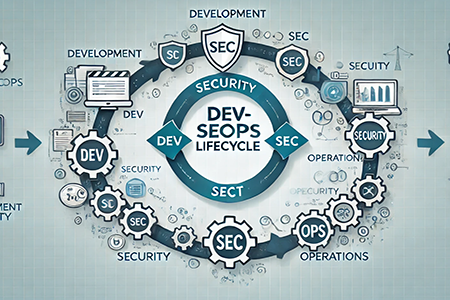

DevSecOps: come garantire la sicurezza nello Sviluppo Software

Nel mondo dinamico dello sviluppo software, la sicurezza è spesso considerata un aspetto secondario, affrontato solo alla fine del ciclo [...]

Qilin: campagna ransomware contro Fortinet e due CVE critiche

Il ransomware Qilin sfrutta due vulnerabilità Fortinet: CVE-2024-21762 e CVE-2024-55591. Italia ed Europa nel mirino della campagna. Quando un'infrastruttura [...]

Crittografia intermittente: nuova frontiera della minaccia ransomware

Negli ultimi anni, gli attacchi ransomware sono diventati sempre più sofisticati e difficili da rilevare. Tra le nuove tecniche [...]

Analisi di Cerber Ransomware

Il primo dei ransomware-as-a-service che ha aperto la strada a decine di altre minacce simili. Il mercato dei ransomware [...]

CVE-2024-24694, vulnerabilità critica nel client Zoom Desktop

Scopri CVE-2024-24694, la vulnerabilità nel client Zoom Desktop, e le misure per proteggere i tuoi sistemi da attacchi informatici. [...]

Trend cyber security 2024

Secure Mobile Access: la soluzione per l’accesso remoto sicuro

Una risposta complessa ed efficiente alla crescente richiesta aziendale di protezione sugli accessi remoti. Scopriamo il suo funzionamento. Cos'è il [...]

Ransomware a livello CPU: la minaccia oltre il software

Il primo proof-of-concept di ransomware iniettato nel microcodice della CPU: una minaccia invisibile che sfugge a ogni difesa tradizionale. [...]

Termine del supporto a Windows 10: impatto economico e transizione a Windows 11

La fine di un'era informatica spalanca le porte a dubbi e rischi per la sicurezza di aziende e imprese. [...]

Minacce AI-driven: intelligenza artificiale nei toolkit cybercriminali

I cybercriminali utilizzano l'intelligenza artificiale per potenziare i propri ransomware e realizzare campagne di phishing indistinguibili da quelle genuine. [...]

La differenza tra frode informatica e truffa per la legge italiana

Nell'ambito della giurisprudenza penale italiana, i reati di frode informatica e truffa rappresentano due fattispecie distinte, disciplinate rispettivamente dagli [...]

Voldemort: campagna di phishing mascherata da controllo fiscale

Scoperta la diffusione di una nuova campagna di phishing camuffata da finta e-mail del fisco. Cos’è la minaccia informatica Voldemort? [...]

CVE-2024-38063: scoperta una grave vulnerabilità zero-click su Microsoft Windows

Una vulnerabilità zero-click espone gli utenti Windows ad attacchi di tipo RCE. Nella giornata del 12 agosto 2024 è [...]

Telegram cambia rotta: IP e numeri di telefono ora disponibili per le Autorità Giudiziarie

Il mondo della messaggistica online assiste in data odierna a un cambiamento storico: Telegram, la piattaforma famosa per la [...]

Arresto di Pavel Durov: cosa succede adesso a Telegram?

Il fondatore di Telegram arrestato per i contenuti illeciti diffusi sul lato oscuro della piattaforma. Una spiegazione su cosa [...]

Antidot: nuova minaccia per Android camuffata da finto aggiornamento

Il mondo mobile è nuovamente scosso dall'affermazione di una nuova minaccia. Un nuovo attore malevolo fa capolino sulla scena e [...]

Articoli che riguardano

i servizi di vulnerability assessment

Vulnerability Management: cos’è e perché è importante

Le aziende devono affrontare sfide quotidiane per proteggere i propri sistemi e dati sensibili. Il Vulnerability Management è un [...]

Monitoraggio delle vulnerabilità: perché è indispensabile

Le aziende sono costantemente esposte a nuove minacce informatiche. Ogni giorno, emergono nuove vulnerabilità che potrebbero essere sfruttate dai [...]

Articoli che riguardano i

malware e gli attacchi

Attack Surface Reduction (ASR) nel Cloud

Il cloud computing ha rivoluzionato il modo in cui le aziende gestiscono e archiviano i propri dati, offrendo flessibilità, scalabilità [...]

Clean Desk: la policy dell’ordine che protegge i dati aziendali

Basta un documento lasciato sulla scrivania per esporre un’intera azienda a rischi imprevisti. In un mondo dove le minacce [...]

Gli articoli più letti questo mese

Attack Surface Reduction (ASR) nel Cloud

Il cloud computing ha rivoluzionato il modo in cui le aziende gestiscono e archiviano i [...]

Clean Desk: la policy dell’ordine che protegge i dati aziendali

Basta un documento lasciato sulla scrivania per esporre un’intera azienda a rischi imprevisti. In [...]

Asset inventory, a che cosa serve questa attività?

Conoscere esattamente quali risorse fanno parte della propria infrastruttura IT è essenziale. Le aziende gestiscono [...]

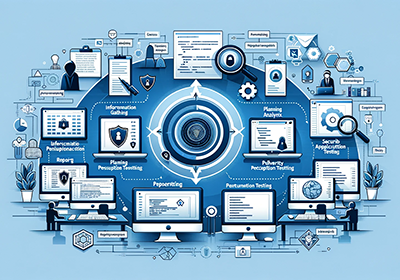

Sicurezza Informatica preventiva

Vulnerability Assessment • Vulnerability Scan • Penetration Test • Formazione cybersecurity • VAPT • Web Vulnerability Assessment

DevSecOps: come garantire la sicurezza nello Sviluppo Software

Nel mondo dinamico dello sviluppo software, la sicurezza è spesso considerata un aspetto secondario, affrontato solo alla fine del ciclo di sviluppo. Tuttavia, con l’aumento delle minacce informatiche, questo approccio [...]

La differenza tra frode informatica e truffa per la legge italiana

Nell'ambito della giurisprudenza penale italiana, i reati di frode informatica e truffa rappresentano due fattispecie distinte, disciplinate rispettivamente dagli articoli 640 ter e 640 del Codice Penale. Sebbene entrambi [...]

Vulnerability Management: cos’è e perché è importante

Le aziende devono affrontare sfide quotidiane per proteggere i propri sistemi e dati sensibili. Il Vulnerability Management è un approccio proattivo che consente di identificare e gestire le vulnerabilità [...]

L’importanza del WAPT per la sicurezza delle applicazioni web

Le applicazioni web sono il cuore delle operazioni aziendali. Dalle piattaforme e-commerce ai sistemi bancari online, le applicazioni web facilitano transazioni, comunicazioni e processi essenziali. Tuttavia, questa crescente dipendenza [...]

Monitoraggio delle vulnerabilità: perché è indispensabile

Le aziende sono costantemente esposte a nuove minacce informatiche. Ogni giorno, emergono nuove vulnerabilità che potrebbero essere sfruttate dai cybercriminali. Per proteggere in modo costante i propri sistemi e [...]