Con l’avvento degli oggetti connessi alla rete, noti come dispositivi IoT, è emerso un nuovo panorama di vulnerabilità che cyber criminali esperti non hanno esitato a sfruttare. Tra le minacce più notevoli di questa era figura la botnet Mirai, un tipo di malware che ha dimostrato la sua potenza e pericolosità infettando centinaia di migliaia di dispositivi IoT sparsi in tutto il mondo.

Questo articolo esplorerà in profondità la natura di Mirai, svelando non solo le tecniche con cui ha causato interruzioni su larga scala, ma anche fornendo consigli pratici su come le organizzazioni possono difendersi da attacchi così devastanti.

Con una comprensione più approfondita, possiamo armare meglio le nostre difese contro queste minacce invisibili ma incredibilmente invasive.

- Cos’è la botnet Mirai?

- Chi ha creato la botnet Mirai?

- Da quali componenti è composta la minaccia?

- Come funziona la botnet Mirai?

- Protezione e mitigazione

Cos’è la botnet Mirai?

La botnet Mirai è un malware specificatamente progettato per sfruttare le debolezze nei dispositivi IoT (Internet of Things).

Scoperta per la prima volta nel 2016, questa botnet ha guadagnato notorietà per la sua capacità di trasformare dispositivi connessi e non sicuri, come telecamere di sicurezza e router domestici, in una rete controllata di dispositivi zombie.

I dispositivi compromessi possono essere utilizzati per lanciare devastanti attacchi Distributed Denial of Service (DDoS), mirati a sovraccaricare e disabilitare siti web o infrastrutture di rete. Mirai è particolarmente insidiosa perché sfrutta dispositivi che spesso sono configurati con impostazioni predefinite e non protette adeguatamente, rendendo relativamente semplice per gli hacker aggregarli alla loro botnet.

Chi ha creato la botnet Mirai?

La botnet Mirai è stata creata da Paras Jha e Josiah White, due studenti universitari, insieme a Dalton Norman.

Jha e White erano co-proprietari di una compagnia chiamata Protraf Solutions, una società che offriva servizi di mitigazione degli attacchi DDoS, il che ha reso ancora più controversa la loro attività di creazione della botnet.

Nel 2016, hanno inventarono Mirai per lanciare attacchi DDoS su larga scala, mirando in particolare servizi online.

Tali attacchi hanno avuto un impatto significativo, mostrando quanto fosse vulnerabile l’infrastruttura Internet a un attacco ben coordinato.

Dopo che l’attenzione su Mirai divenne insostenibile, Jha decide di rilasciare pubblicamente il codice sorgente di Mirai. Questo atto portò alla diffusione e all’adozione del malware da parte di altri cybercriminali: di fatto la rete si è espansa e la portata della minaccia ha reso sempre più difficili le operazioni di smantellamento. I tre soggetti vennero arrestati e ammisero la loro responsabilità nella creazione e nella gestione di Mirai.

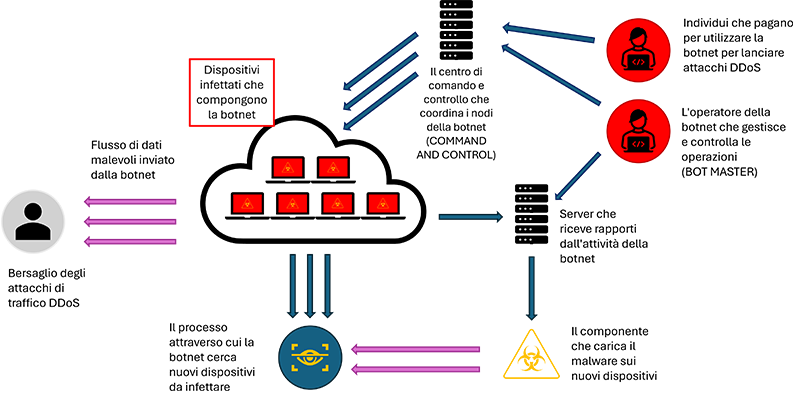

Da quali componenti è composta la minaccia?

La minaccia della botnet Mirai è composta da diversi componenti chiave che insieme creano un sistema pericoloso e efficiente di attacco e gestione della botnet. Ecco i principali componenti:

Malware Mirai

Il software dannoso al cuore della botnet, progettato per infettare dispositivi IoT vulnerabili. Questo malware si diffonde esplorando la rete alla ricerca di dispositivi con credenziali di sicurezza deboli o predefinite, come nomi utente e password standard.

Bot

I dispositivi IoT infettati, come videocamere, router e altri dispositivi connessi, che vengono trasformati in bot o “zombie”. Questi dispositivi eseguono comandi inviati dal server di comando e controllo senza la conoscenza dei loro proprietari.

Server di Comando e Controllo (C&C)

Il server che gestisce la botnet, inviando comandi ai dispositivi infettati. Questo server è il nucleo operativo da cui l’attaccante può controllare la rete di bot e coordinare attacchi DDoS o altre azioni malevole.

Scansione e propagazione

Mirai utilizza un processo di scansione automatica per identificare e infettare nuovi dispositivi. Il malware cerca dispositivi esposti su internet e tenta di accedervi utilizzando una lista di credenziali predefinite comunemente usate.

Meccanismo di attacco DDoS

Una volta che un dispositivo è infettato e sotto il controllo del server C&C, può essere utilizzato per partecipare agli attacchi DDoS. Questi attacchi inondano un sito web o servizio online con traffico eccessivo, sovraccaricandolo e rendendolo inaccessibile agli utenti legittimi.

Codice sorgente pubblico

La minaccia Mirai è aggravata dalla pubblicazione del suo codice sorgente su forum online, che ha permesso a molti altri attori malintenzionati di creare varianti del malware originale, espandendo così l’ecosistema di minacce basate su Mirai.

Come funziona la botnet Mirai?

La botnet Mirai infetta dispositivi IoT vulnerabili con un malware che sfrutta la presenza di credenziali predefinite e deboli per ottenere l’accesso.

Una volta che il dispositivo è compromesso, il malware installa se stesso e trasforma il dispositivo in un bot controllato dell’attaccante. I bot sono coordinati attraverso un server di comando e controllo (C&C), che può inviare comandi all’intera rete di dispositivi infetti.

Mirai è noto principalmente per la sua capacità di eseguire potenti attacchi Distributed Denial of Service (DDoS).

Durante questi attacchi, i dispositivi infetti inviano una quantità massiccia di traffico di rete verso un obiettivo specifico, ad esempio un sito web o un servizio online, con l’intento di sovraccaricarlo e renderlo inaccessibile agli utenti legittimi. Il malware è progettato per riuscire a diffondersi autonomamente sfruttando dispositivi esposti su Internet per espandere continuamente la rete della botnet. Mirai continua a cercare nuovi dispositivi da infettare eseguendo scansioni automatiche e provando combinazioni di username e password che sono comunemente usate e spesso non cambiate dai proprietari dei dispositivi.

Il rilascio del codice sorgente di Mirai ha anche permesso ad altri cybercriminali di creare varianti del malware, aumentando la portata e l’impatto delle botnet basate su questa tecnologia. Questo ha reso Mirai non solo una minaccia persistente ma anche un modello per attacchi futuri che utilizzano tecniche simili.

Protezione e mitigazione

Per proteggersi dalle minacce come Mirai, gli esperti consigliano di:

- cambiare le credenziali predefinite sui dispositivi IoT

- aggiornare regolarmente i firmware

- isolare questi dispositivi in una rete separata

limitando così l’accesso diretto dall’esterno.

L’utilizzo di soluzioni antivirus e antimalware aggiornate è essenziale per rilevare e bloccare tentativi di infezione.

Nonostante gli arresti dei suoi creatori, Mirai rimane una minaccia significativa nel panorama della sicurezza informatica a causa della sua capacità di mutare e adattarsi attraverso nuove varianti. La comprensione di come funzionano queste botnet e la promozione di pratiche di sicurezza più robuste sono passi cruciali per mitigare il rischio associato a queste e future minacce.