Phishing, tutta una questione di educazione digitale

Abbiamo ancora molto da imparare sulle truffe via e-mail: nel 2020 98 mila casi di truffe online. Ecco perché è arrivato il momento di fare luce sul problema.

Molti lo conoscono, in tanti pensano di conoscerlo e altri non hanno nemmeno una vaga idea di cosa si tratti. Ebbene sì, oggi parliamo di phishing.

Il 2021 si apre con l’ennesimo episodio di cyber crime in Italia e questa volta coinvolge un VIP: un noto giornalista italiano (di cui non faremo il nome) viene beffato prima da un’e-mail truffa e poi dal popolo dei social.

Da una parte l’episodio dimostra che la cultura della sicurezza informatica è ancora sconosciuta ai più, dall’altra che le tecniche di Phishing vanno sempre più raffinando nel corso del tempo.

Ma di cosa parliamo esattamente?

Siamo in grado di dare una definizione del phishing?

L’assonanza con la parola inglese fishing non è casuale, come non lo è il concetto che ci sta dietro, pescare.

In questo genere di attacco informatico la preda sono gli utenti del web mentre le esche sono molteplici. Come nella pesca che si rispetti ci sono esche per ogni tipo di pesce, scopo ultimo di questa attività non è certo una grigliata di prodotti ittici a fine giornata, bensì l’impadronirsi di informazioni personali.

Phishing, indice articolo:

In questo articolo, voglio parlare genericamente di Phishing e dare una definizione a questa categoria di attacchi informatici: tengo in particolar modo a specificare che attualmente esistono tante tecniche phishing e che ciascuna di esse utilizza diversi vettori di infezione. In questo articolo ne analizzeremo solamente alcune di esse.

Phishing, di cosa parliamo?

Il Phishing è una truffa informatica molto diffusa. Solitamente, questo attacco informatico viene propagato su larga scala attraverso e-mail ingannevoli, sms, messaggi su app di instant messaging, banner pubblicitari, social network.

Questa truffa online parte sempre con la ricezione di messaggi che contengono un link malevolo. Ovvero, il link contenuto porterà sempre l’utente che lo seleziona all’interno di un sito web ingannevole. All’interno della pagina sarà presente un form (modulo da compilare) dove la vittima ingenuamente inserisce i suoi dati riservati.

Quali dati vengono chiesti nelle campagne di phishing?

- dati anagrafici;

- codici di carte di credito;

- credenziali bancarie;

- credenziali di accesso a portali e-commerce;

- nome utente e password di accesso a piattaforme di servizi web pubblici.

Si parla di tecniche di phishing e truffe online a partire da fine anni ’80 (nello specifico a partire dal 1987). Personalmente, le prime e-mail phishing di cui ho memoria diretta risalgono a circa 20 anni fa.

Phishing prima e dopo, la mia esperienza diretta da tecnico IT

Le prime mail di phishing che arrivavano nelle aziende erano cartacee. La truffa raccontava la storia di un principe africano in cerca di un conto corrente su cui far transitare svariati milioni di dollari per farli uscire dal proprio paese. La truffa veniva diffusa appunto tramite lettere cartacee e solo a partire dal 1994 tramite e-mail. La leva che faceva sì che gli utenti restassero imbrigliati in questo raggiro era la costante pressione psicologica impressa sulle vittime.

Nella truffa (chiamata anche 419 scam o truffa alla nigeriana) gli effetti sulle persone colpite erano 3:

- vengono chiesti soldi per la parcella del notaio;

- richiesta di denaro per l’avvocato;

- si viene invitati a un incontro personale in Nigeria con funzionari governativi.

Certo, parliamo di un a storia davvero inverosimile se calata nell’attuale contesto storico, ma non facciamo l’errore di ridurre il phishing ad una mera truffa online destinata ai soli creduloni.

Più frequentemente si tratta di messaggi provenienti da mittenti apparentemente noti, oppure ritenuti affidabili perché inviati da provider di servizi o istituti bancari: in realtà, dietro di essi ci sono dei veri gruppi organizzati di criminali.

Esistono miliardi di varianti di campagne phishing.

Ognuna di esse ha un particolare messaggio e sfrutta l’immagine di noto brand per colpire quante più vittime possibili, senza destare sospetti. Eppure, tutte hanno sempre lo stesso obiettivo: riuscire a reperire dati personali di qualcuno.

Il corpo del messaggio phishing spinge sempre l’utente a cliccare sul link allegato ed inserire i propri dati all’interno di un form. Le motivazioni che lo spingono a farlo sono:

- verificare una fattura non pagata o un trasferimento di soldi

- per scongiurare l’interruzione di un servizio

- oppure, per riscuotere una vincita o cogliere un affare incredibile.

Potreste ricevere anche un’e-mail da parte di un finto fornitore che vi invia un documento di trasporto, un cliente che chiede di verificare una nota allegata o ancora, un amico che dice di aver visto un video su un certo social a cui devi assolutamente accedere dal link che ti ha spedito.

Come avrete capito, le varianti di e-mail phishing sono oggettivamente infinite.

Ogni anno vengono registrati migliaia di domini phishing. Spesso si tratta di siti cloni di istituti bancari, provider di servizi e enti pubblici.

Phishing: campagne mirate o spam massivo

Il target delle campagne di Phishing non è sempre uguale. Ecco perché occorre fare una distinzione tra phishing massivo e phishing mirato.

Esistono phishing e-mail indirizzate agli account di una particolare compagnia perché l’obiettivo dell’hacker sarà di ottenere credenziali utili per accedere ad uno specifico portale o servizio. Ma esistono anche gli attacchi informatici phishing indirizzati ad esempio dipendenti di un’azienda (nel caso delle aziende strutturate) laddove l’obiettivo del criminale informatico è di penetrare nei sistemi informatici aziendali.

Tuttavia, esistono anche le campagne phishing massive. I tecnici della cyber security preferiscono chiamarlo spray phishing ma ciò che importa è la copertura estesa dell’attacco. In questo caso parliamo di messaggi e-mail ingannevoli che vengono inviati ad un numero elevato di potenziali vittime. Spesso le campagne di spray phishing sono poco curate nei testi, nel layout perché puntano tutta la loro efficacia nella larga diffusione.

Infatti, in un’e-mail di phishing massivo ritroverete errori ortografici, formule di apertura email generiche, loghi posizionati in punti inusuali dell’email: tutte indicazioni che si tratta limpidamente di una truffa.

Inoltre, nel caso di campagne massive di messaggi, le diverse specifiche esche vengono inviate a indirizzi casuali, tradotto: si spara nel mucchio. Come già spiegato, alcuni messaggi sono confezionati in modo tale da ingannare i server di posta, per mostrare informazioni diverse da quelle reali o per eludere i filtri antispam.

Nel caso di attacchi più mirati, i phisher (ovvero gli hacker che generano campagne di phishing) possono raccogliere dati tramite altri strumenti come plugin dei browser, o sui social network e acquisire così informazioni che permettano di confezionare messaggi ancora più credibili.

Per riassumere, dietro un attacco “semplice” di Phishing ci sono:

- studio

- tecnologie

- innovazione.

Come dicevo all’inizio di questa riflessione, sicuramente uno degli elementi che contribuisce, ancora oggi, alla larga diffusione del phishing è la scarsa presenza di cultura della sicurezza informatica.

Il concetto di protezione delle tecnologie e del patrimonio digitale di un’azienda è una pratica ahimè sottovalutata. Un problema che oggi ci si trova a dover affrontare continuamente è proprio la mancanza di cura del dato digitale fino a quando non viene perso o manipolato a causa di azioni fraudolente.

Viviamo in un mondo che ha subito una spinta importante all’informatizzazione, dalla naturale trasformazione digitale di istituzioni e mondo del lavoro, alla scuola e non ultimo al mercato. Tutti elementi che hanno portato, nel bene e nel male, ogni persona di ogni paese industrializzato ad essere interconnessa alle altre tramite Computer, tablet, smartphone: dall’infanzia fino alla vecchiaia, sia in ambito privato che professionale, ma sempre senza una preparazione adeguata.

Abituarsi all’uso della tecnologia non equivale a viverla in sicurezza.

Tecnologie diffuse ma sempre meno attenzione alla protezione informatica: il paradosso

Il vero problema derivante dall’utilizzo delle tecnologie è la presunzione di averne capito il funzionamento, poterne prevedere tutti i rischi e pensare anche solo di potersi difendere in completa autonomia.

Tutto questo ha portato nel 2020 una crescita dei casi di phishing del 328%.

Sforziamoci di pensare al phishing non come ad una semplice rielaborazione dei messaggi o alla traduzione in italiano di un testo ingannevole, pensiamo invece ad intere organizzazioni di criminali dedite a questa attività con costanza e conoscenze informatiche decennali.

A tal proposito, negli ultimi anni, il fenomeno del phishing si è spesso accostato alla materia dell’ingegneria sociale. Materia che solo hacker esperti nel campo della cyber security possono trattare.

L’ingegneria sociale applicata agli attacchi informatici, in particolare al phishing, è lo studio delle caratteristiche della vittima in modo da sfruttarne le debolezze. Ecco perché nelle recenti campagne phishing, i testi dei messaggi inducono gli utenti a cliccare con maggior facilità sui link delle campagne. Autorevolezza, il senso di urgenza, la paura, la curiosità, il senso di colpa, l’avidità, il desiderio, la compassione: tutte leve emotive che vengono introdotte nei messaggi phishing.

La vera domanda che tutti ormai ci poniamo è:

è possibile accorgersi del phishing? e subito dopo, difendersi?

Dobbiamo essere più critici verso tutto ciò che riceviamo nella nostra casella postale e capire se vale la pena prestare attenzione ad alcuni contenuti.

Non basta fermarsi all’analisi grammaticale del contenuto. Un tempo un messaggio scritto in italiano maccheronico era un palese indizio della presenza di una truffa, oggi gli indizi vanno cercati con maggiore attenzione.

Come accorgersi se si tratta di email truffa: i consigli

Se avete ricevuto un’e-mail sospetta e volete sapere se si tratta di phishing, ecco alcuni suggerimenti.

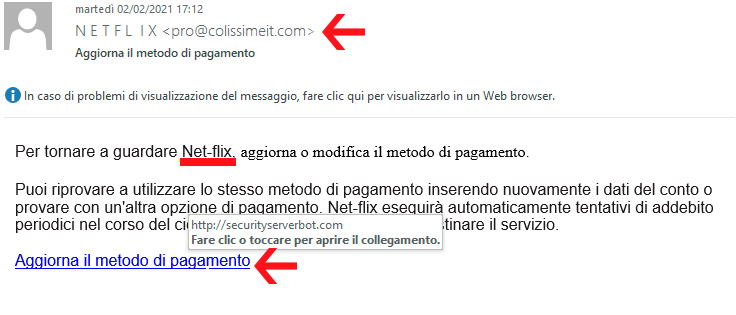

Come prima azione verificare che dietro il nome del mittente ci sia un indirizzo o un numero di telefono attendibile (se si tratta si smishing).

Leggere attentamente il testo e individuare errori gravi, non aprire link allegato nel corpo dell’email senza averne verificato il reale percorso (passateci sopra con il mouse senza cliccare sul link, vi apparirà il percorso completo del collegamento).

Tra i consigli più importanti per proteggersi dal fenomeno delle truffe online esiste anche la verifica di sicurezza degli allegati. Per controllare la sicurezza di eventuali allegati e-mail è necessario ricorrere all’azione di software antivirus o aprirli in ambienti controllati (ambiente sandbox), anche quando provengono da mittenti apparentemente affidabili.

In definitiva una volta riconosciuta la truffa, l’unica azione da intraprendere è la definitiva rimozione dell’email.

Se siete un’azienda e desiderate rimuovere una volta per tutte il problema del phishing, una soluzione valida sono filtri sulla posta a livello di mail server, servizi antivirus adeguati e aggiornati che filtrino “a valle” la posta e impediscano l’esecuzione di codice malevolo.

Uno strumento fondamentale per verificare l’efficienza dei nostri sistemi di difesa è il Vulnerability Assessment, che individua tempestivamente falle di sicurezza dovute a bug di sistemi, configurazioni errate o aggiornamenti mancati dei nostri software, e fornisce immediatamente la soluzione.

Articolo di:

Consulente Cyber Security per Cyberment

- Responsabile Settore Tecnico IT

Visita il profilo Linkedin

Articolo di:

Consulente Cyber Security per Cyberment

- Responsabile Settore Tecnico IT

Visita il profilo Linkedin