Le applicazioni web sono il cuore delle operazioni aziendali.

Dalle piattaforme e-commerce ai sistemi bancari online, le applicazioni web facilitano transazioni, comunicazioni e processi essenziali.

Tuttavia, questa crescente dipendenza dalle applicazioni web ha anche aumentato l’esposizione alle minacce informatiche.

Per proteggere le risorse digitali e garantire la sicurezza dei dati, il Web Application Penetration Testing (WAPT) è diventato una pratica indispensabile.

Cos’è il Web Application Penetration Testing (WAPT)?

Il WAPT è un processo di valutazione che simula attacchi reali per identificare e correggere le vulnerabilità nelle applicazioni web.

Integra due metodologie fondamentali: il Vulnerability Assessment e il Penetration Testing.

Vulnerability Assessment

Questa fase prevede una valutazione sistematica delle applicazioni per identificare le vulnerabilità conosciute. Utilizzando strumenti automatizzati e manuali, si esamina ogni componente per trovare punti deboli che potrebbero essere sfruttati da attaccanti.

Penetration Testing

Dopo aver identificato le vulnerabilità, si procede con una simulazione di attacchi reali per testare la resistenza delle applicazioni e la loro capacità di respingere tentativi di attacchi sofisticati. Questo passaggio va oltre la semplice identificazione, testando attivamente l’infrastruttura.

Tipi di WAPT

Il Web Application Penetration Testing può essere classificato in diversi tipi, ciascuno con un approccio e un obiettivo specifico.

Ecco una panoramica dei principali tipi di WAPT:

Black Box Testing

Nel Black Box Testing, il tester non ha alcuna conoscenza pregressa dell’infrastruttura, del codice sorgente o delle architetture dell’applicazione web. Questo tipo di test simula un attacco reale da parte di un hacker esterno, fornendo un’analisi delle vulnerabilità che possono essere scoperte senza avere accesso interno.

- Vantaggi: realistico per valutare l’esposizione esterna e le difese perimetrali.

- Svantaggi: potrebbe non identificare tutte le vulnerabilità interne o più profonde.

White Box Testing

Il White Box Testing, noto anche come Clear Box Testing, prevede che il tester abbia accesso completo all’infrastruttura, al codice sorgente e alla documentazione dell’applicazione. Questo approccio consente di esaminare in modo approfondito ogni componente dell’applicazione per trovare vulnerabilità nascoste.

- Vantaggi: identifica in profondità le vulnerabilità, comprese quelle nel codice sorgente.

- Svantaggi: meno realistico rispetto a un attacco esterno, richiede più tempo e risorse.

Gray Box Testing

Il Gray Box Testing combina elementi di Black Box e White Box Testing. Il tester ha accesso limitato alle informazioni interne, come la documentazione dell’architettura o alcune credenziali. Questo tipo di test mira a trovare un equilibrio tra la visione esterna e interna delle vulnerabilità.

- Vantaggi: offre una buona combinazione di realismo e profondità di analisi.

- Svantaggi: potrebbe non essere altrettanto approfondito come il White Box Testing o realistico come il Black Box Testing.

Automated Testing

L’Automated Testing utilizza strumenti automatizzati per eseguire scansioni delle applicazioni web alla ricerca di vulnerabilità note. Questo metodo è rapido e può coprire una vasta gamma di test predefiniti.

- Vantaggi: rapido ed efficiente per identificare vulnerabilità comuni.

- Svantaggi: potrebbe non rilevare vulnerabilità complesse o nuove.

Manual Testing

Il Manual Testing implica un’analisi approfondita eseguita da esperti di sicurezza che utilizzano tecniche manuali per scoprire vulnerabilità. Questo tipo di test è altamente personalizzato e può adattarsi alle specifiche caratteristiche dell’applicazione.

- Vantaggi: approccio approfondito e personalizzato, capace di identificare vulnerabilità complesse.

- Svantaggi: richiede tempo e risorse significative

Perché il WAPT è cruciale?

Sicurezza del codice

Il WAPT aiuta a identificare e correggere le vulnerabilità nel codice, migliorando la robustezza delle applicazioni web. Questo riduce significativamente il rischio di attacchi che possono sfruttare difetti nel codice.

Certificazione di sicurezza del software

Al termine del WAPT, le organizzazioni possono ottenere una certificazione che attesta la sicurezza del loro software. Questo non solo migliora la fiducia degli utenti, ma dimostra anche l’impegno dell’azienda nella protezione dei dati.

Piattaforma a prova di attacco hacker

Simulando attacchi reali, il WAPT garantisce che le piattaforme siano protette contro i tentativi di intrusione. Questo aumenta la sicurezza complessiva e riduce la possibilità di violazioni.

Ottimizzazione delle risorse

Il WAPT fornisce una mappatura dettagliata delle vulnerabilità, permettendo una gestione efficiente delle risorse. Le aziende possono allocare meglio il budget e il tempo per risolvere le criticità più gravi.

Conformità alle normative GDPR

Con il crescente focus sulla protezione dei dati, il WAPT assicura che le organizzazioni rispettino le normative come il GDPR. Dimostra l’implementazione di misure di sicurezza adeguate, riducendo il rischio di sanzioni.

Consulenza di esperti certificati

Affidarsi a professionisti qualificati per il WAPT garantisce una valutazione precisa e raccomandazioni operative utili. Gli esperti possono offrire consigli pratici per migliorare continuamente la sicurezza delle applicazioni.

WAPT, un processo essenziale per la sicurezza

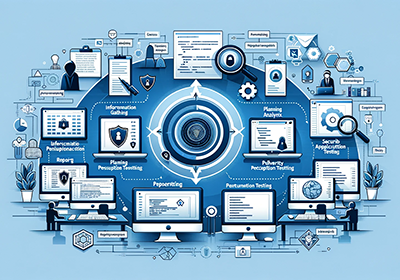

Il Web Application Penetration Testing (WAPT) è composto da diverse fasi critiche, ognuna delle quali contribuisce a rafforzare la sicurezza delle applicazioni web. La prima fase è la raccolta delle informazioni, durante la quale vengono identificate le risorse esposte e le potenziali vulnerabilità.

Segue l’analisi della pianificazione, in cui vengono definite le strategie di test basate sulle informazioni raccolte. Successivamente, il rilevamento delle vulnerabilità utilizza strumenti automatizzati e tecniche manuali per scoprire le debolezze del sistema.

La fase di pentest implica la simulazione di attacchi reali per valutare la resistenza dell’applicazione. Infine, viene redatto un report dettagliato che descrive le vulnerabilità identificate e le azioni correttive raccomandate.