Il Role-Based Access Control (RBAC) è una strategia di sicurezza informatica che si basa sull’assegnazione di diritti di accesso agli utenti in base ai ruoli che ricoprono all’interno di un’organizzazione.

Questo approccio permette di gestire in modo efficiente e sicuro l’accesso alle reti e ai dati, limitando le possibilità di accesso non autorizzato e riducendo il rischio di falle di sicurezza.

In questo articolo, esploreremo come il RBAC può proteggere le reti e i dati attraverso un monitoraggio efficace degli accessi.

Concetti fondamentali del RBAC

Il RBAC si basa su alcuni concetti chiave:

- Ruolo

Un insieme di permessi che definisce l’accesso a risorse specifiche. Un ruolo è generalmente associato a un insieme di responsabilità all’interno dell’organizzazione, come “Amministratore di sistema” o “Direttore delle vendite”. - Utente

Una persona o un’entità che ha accesso al sistema. Gli utenti vengono assegnati a uno o più ruoli, e attraverso questi ruoli acquisiscono i permessi necessari per eseguire le loro funzioni. - Permesso

L’autorizzazione ad eseguire specifiche azioni su determinate risorse, come la lettura, la scrittura o la modifica di file.

Come funziona?

Il funzionamento del Role-Based Access Control (RBAC) può essere suddiviso in diverse fasi chiave che garantiscono una gestione sicura e strutturata degli accessi all’interno di un’organizzazione. Questo processo inizia con la definizione dei ruoli e si estende fino al monitoraggio continuo degli accessi.

Ecco i passaggi fondamentali:

Definizione dei ruoli

La prima fase consiste nell’identificare i diversi ruoli all’interno dell’organizzazione. Questi ruoli sono definiti in base alle responsabilità lavorative e alle necessità di accesso alle informazioni. Per esempio, un ruolo potrebbe essere “Contabile“, con accesso ai sistemi finanziari, o “Sviluppatore“, con accesso agli ambienti di sviluppo.

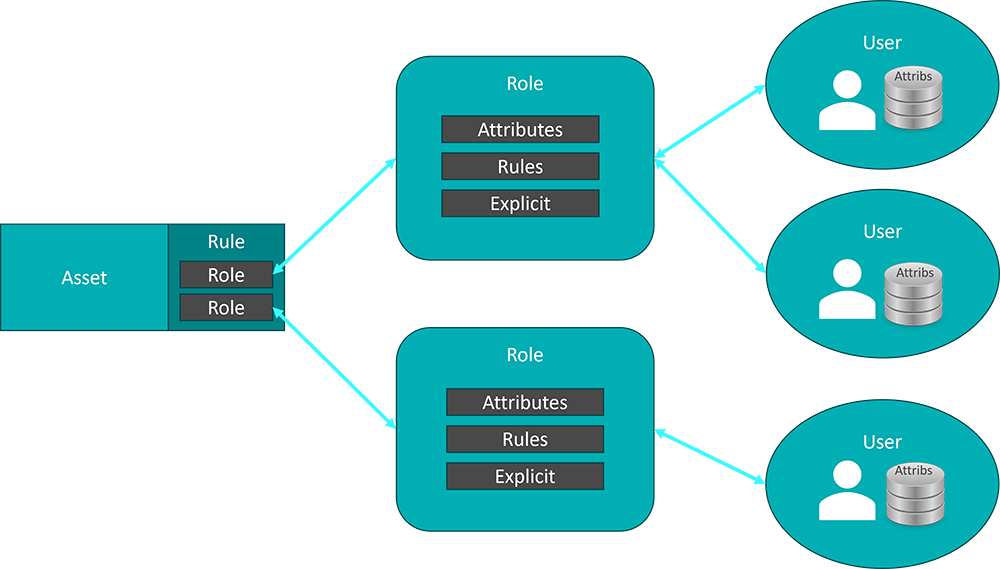

Assegnazione dei permessi ai ruoli

Una volta definiti i ruoli, l’organizzazione deve determinare quali permessi sono associati a ciascun ruolo. I permessi specificano le azioni che gli utenti possono eseguire, come leggere, scrivere, modificare o eliminare dati. Questa fase è cruciale per garantire che ogni ruolo abbia solo l’accesso necessario per svolgere le proprie funzioni, seguendo il principio del minimo privilegio.

Associazione degli utenti ai ruoli

Gli utenti vengono poi associati ai ruoli appropriati.

Un utente può avere un singolo ruolo o più ruoli, a seconda della natura del suo lavoro e delle responsabilità.

Questo approccio semplifica la gestione degli accessi perché le modifiche ai permessi di un ruolo si riflettono automaticamente su tutti gli utenti associati a quel ruolo.

Enforcement

Una volta assegnati i ruoli e i permessi, il sistema di sicurezza deve far rispettare le politiche di accesso. Questo significa che ogni tentativo di accesso a una risorsa viene valutato in base ai permessi associati al ruolo dell’utente. Se i permessi corrispondono all’azione richiesta, l’accesso viene concesso; in caso contrario, viene negato.

Monitoraggio e revisione

Il monitoraggio costante degli accessi e delle attività degli utenti è fondamentale per identificare possibili abusi o errori nella configurazione dei permessi. Le organizzazioni dovrebbero inoltre revisionare periodicamente i ruoli, i permessi e le assegnazioni degli utenti per assicurarsi che siano sempre allineati con le necessità attuali e le politiche di sicurezza.

Tutti i vantaggi

L’implementazione del RBAC, Role-Based Access Control, nel panorama della sicurezza informatica comporta una serie di vantaggi non comuni.

Attraverso il RBAC, si realizza una minuziosa personalizzazione degli accessi basata su ruoli predefiniti, un metodo che si dimostra essere non solo efficace nel ridurre la superficie di attacco per possibili violazioni della sicurezza ma anche nel semplificare la gestione degli accessi stessi.

Questo sistema consente di assegnare autorizzazioni specifiche a gruppi definiti di utenti, facilitando così i processi amministrativi e riducendo la complessità operativa. Inoltre, l’approccio role based migliora la conformità alle normative vigenti, fornendo un framework chiaro per gli audit e garantendo che ogni utente possieda solo le autorizzazioni necessarie per svolgere i propri compiti.

La scalabilità del RBAC permette inoltre di adattarsi facilmente a cambiamenti organizzativi, garantendo che le modifiche ai ruoli o ai permessi siano rapide e non impattino negativamente sul flusso di lavoro. In sintesi, il RBAC si rivela uno strumento fondamentale per le organizzazioni che puntano a un controllo di accesso basato su ruoli ben definiti, con l’intento di mantenere una sicurezza informatica rigorosa e una gestione efficiente delle risorse aziendali.

Conclusione

Il Role-Based Access Control è una metodologia potente per proteggere le reti e i dati aziendali.

Attraverso una gestione attenta dei ruoli e dei permessi, le organizzazioni possono migliorare significativamente la loro postura di sicurezza, riducendo il rischio di accessi non autorizzati e garantendo la conformità con le normative vigenti. Nonostante le sfide nella sua implementazione, i benefici in termini di sicurezza e gestibilità rendono il RBAC una scelta strategica per molte organizzazioni.

- Autore articolo

- Gli ultimi articoli

Sono una studentessa magistrale in Informatica Umanistica.

Durante il percorso di studi triennale in Lettere e filosofia ho avuto l’opportunità di svolgere un anno di Servizio Civile Nazionale e un semestre di Erasmus per studio in Francia, nonché un breve periodo di Servizio Volontario Europeo in Croazia.

Attualmente, con un gruppo di altri cinque ragazzi, porto avanti un progetto che aiuta start-up e piccole realtà imprenditoriali a delineare i primi step per le loro strategie social.