Inutile nasconderlo.

La cybersecurity è un tema di estrema attualità, probabilmente anche grazie ai casi di aziende rimaste vittima di un cyber attack che puntualmente sono comparse sulle testate dei più importanti quotidiani. Per riportarvi alla mente alcuni degli attacchi informatici più rilevanti di quest’ultimo anno e mezzo, citiamo gli esempi di Aruba, Campari, Garmin, Luxottica e Biontec. Tuttavia, la lista è assai più lunga.

Ma non è finita qui.

Il termine cybersecurity ci ronza continuamente in testa anche perché quasi ogni newsletter tematica ne parla. Eppure, non tutti i mali vengono per nuocere. Infatti, grazie a queste condizioni, finalmente anche le aziende iniziano a maturare maggiore consapevolezza in merito ai rischi cyber crime.

Ed ecco, un’altra importante considerazione.

Il patrimonio digitale di un’azienda (vale a dire tutti i processi di digitalizzazione in essere e programmati) dovrebbe essere sempre oggetto di debiti investimenti per la sua messa in sicurezza. Partendo dalla formazione continua del personale, passando all’adozione di principi organizzativi e gestionali molto vicini alle ISO, si dovrebbe cercare di dare il via ad una architettura della sicurezza dei sistemi digitali strutturata.

In questo processo, inevitabilmente veniamo in contatto con alcuni grandi acronimi, sigle, abbreviazioni relativi alle regolamentazioni di riferimento: non solamente italiane, ma anche in lingue straniere.

Lo scopo di questo articolo non è quello di scrivere una enciclopedia sulla cyber security, quanto quello di segnalare i contributi rilevanti che la normativa italiana in essere ci offre.

Indice dell’articolo

Parleremo pertanto di:

Framework NIST

Regolamento EU 1148/2016 conosciuto come regolamento NIS

Perimetro di sicurezza nazionale cibernetica

Agenzia per la cybersecurity nazionale

Siete pronti? Mano sul pulsante e cuffie ben sistemate, mi raccomando!

Parliamo dalle basi.

Il NIST (National Institute of Standards and Technology) è l’agenzia del governo statunitense che si occupa della gestione delle tecnologie.

Nello specifico, il lavoro del NIST si concentra sulla creazione e promozione di standard, linee guida e pratiche prettamente indirizzati a:

- aiutare le organizzazioni a gestire e limitare i rischi cyber crime;

- garantire la corretta comunicazione tra stakeholder interni ed esterni dell’organizzazione.

Uno dei prodotti a cui lavora il National Institute of Standards and Technology è il Framework NIST.

In altre parole, si tratta di una guida vera e propria per la gestione del rischio di sicurezza informatica nelle aziende. Il documento contiene tutte le indicazioni e attività specifiche.

La guida è divisa in tre macroambienti:

“Core”

“Profiles”

“Tiers”

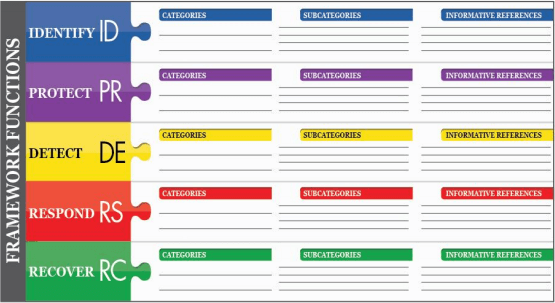

Il Framework Core, ovvero la prima parte della guida, contiene tutte le indicazioni per le attività, i risultati e riferimenti su aspetti nonché approcci alla sicurezza informatica.

I Framework Implementation Tiers sono utilizzati per valutare il rischio di sicurezza e il livello di complessità dell’approccio di gestione di un’azienda. Il Framework Profile contiene una lista di risultati che un’azienda ha selezionato dalle categorie e sottocategorie in base alle sue esigenze e debite valutazioni del rischio. In altre parole, un profilo consente alle organizzazioni di stabilire una roadmap per ridurre il rischio di sicurezza informatica in linea con gli obiettivi dell’organizzazione e del settore.

Framework Core

Il Framework Core oggi costituisce la sezione oggetto di studio da parte del nostro security team poiché fornisce alle imprese un’indicazione delle attività da eseguire su sé stessa per raggiungere buoni risultati in tema di cybersecurity. Per rendere meglio l’idea di come la guida supporti il mondo delle imprese, vengono introdotti degli esempi concreti da seguire. Il Framework Core NON è una lista di controllo di azioni piuttosto, un elenco di risultati cybersecurity attesi e identificati dagli stakeholder come utili nella gestione del rischio della cybersecurity.

A tal proposito, la lista comprende:

Identificazione del rischio

Protezione del sistema

Prevenzione

Riscontro

Ripristino

Ovviamente, l’attività delineata dal Framework non è un semplice passatempo.

Al fine di seguire tutte le indicazioni è necessario un minimo di dimestichezza e di rigore, soprattutto per poter trarre i migliori vantaggi.

Nello specifico, si passa dal porre l’attenzione sulla comprensione organizzativa della gestione del rischio cyber allo sviluppo/implementazione di misure di sicurezza appropriate per garantire in particolar modo la fornitura di servizi di infrastrutture critiche.

La terza colonna, quella di colore giallo, è quella che si occupa dello sviluppo e dell’implementazione di attività per rilevare il verificarsi di un potenziale problema nell’area della sicurezza informatica.

In questo contesto non immediatamente percepibile, Cyberment propone uno spiraglio di luce: il servizio di Vulnerability Assessment.

Si tratta di uno strumento dai costi accessibili, necessario per fare fronte in maniera semplice, organizzata, professionale a quanto richiesto dal Framework NIST.

Il test di vulnerabilità viene incontro anche alle altre due colonne portanti del Framework NIST con riguardo allo sviluppo e l’implementazione di attività per mantenere i piani di resilienza aggiornati nel tempo.

L’unione Europea promuove la direttiva NIS

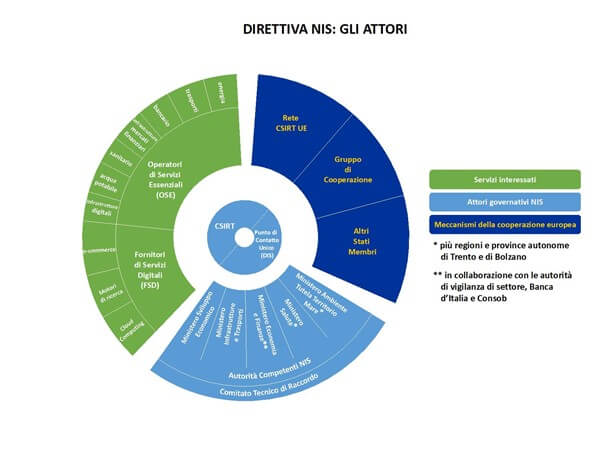

L’Unione Europea concretizza nel 2016 con la divulgazione della Direttiva 1148 l’obiettivo di definire un’unica linea strategica tra i vari Stati Membri contro il rischio di incidenti ai danni delle reti informatiche e dei sistemi informativi.

La linea strategica prevede:

la gestione dei rischi,

la protezione contro i cyber attacchi,

l’individuazione di incidenti,

la riduzione dell’impatto di tali incidenti.

Dunque, gestire, proteggere, individuare, ridurre: questi i pilastri della linea comune di sicurezza.

Vi ricordano qualcosa?

La Direttiva impatta e coinvolge determinate strutture – per lo più pubbliche – che svolgono servizi primari (OSE Operatori Servizi Essenziali), come ad esempio la distribuzione di acqua, energia elettrica e gas, gli ospedali, i trasporti così come le infrastrutture digitali.

Il secondo gruppo di aziende coinvolte (FSD Fornitori Servizi Digitali) e che devono rispettare i parametri tecnici previsti dalla NIS sono fornitori di servizi di e-commerce, cloud computing e motori di ricerca con sede sul territorio nazionale.

Cosa prevede la NIS da un punto di vista tecnico-gestionale-operativo?

La NIS è stata recepita in Italia con l’approvazione del decreto di recepimento: Dlgs 18 maggio 2018.

Il decreto prevede la messa a punto di una strategia nazionale di sicurezza informatica che poggi su concrete misure di prevenzione, recupero dei servizi in seguito a incidenti informatici e sulla definizione di un piano di analisi dei rischi nonché di programmi di formazione e di sensibilizzazione in materia.

In altre parole, la versione italiana della NIS prevede misure di gestione, controllo, verifica, denuncia e ripristino del dato assai più severe di quelle previste ad esempio dal GDPR in caso di data breach. Il livello di responsabilizzazione delle aziende coinvolte – un primo elenco del gennaio 2019 coinvolgeva le prime 465 realtà suddivise tra pubblico e privato – deve necessariamente essere rivisto in quanto le sanzioni previste possono essere veramente severe.

Il dato di fatto che emerge da una analisi della NIS, è che le aziende devono avere la situazione dei loro sistemi informatici sempre sotto controllo. Non sono tollerate situazioni di incertezza, di trascuratezza e di superficialità nelle valutazioni.

Le aziende devono sapere in qualsiasi momento chi, dove, cosa, quando e quanto.

Come fare per riuscire ad essere compliance?

La risposta è certamente articolata e non può essere liquidata in poche parole;

Possiamo altresì affermare grazie anche all’esperienza maturata negli anni, che effettuare con regolarità un Vulnerability Assessment offre la base più credibile da cui partire per costruire passo dopo passo una debita architettura dei sistemi di protezione cibernetica.

Che cos’è il perimetro di sicurezza nazionale cibernetica?

Il Governo italiano, in ossequio a quanto richiesto dall’Articolo 7 della Direttiva, ha dato il via al Perimetro di Sicurezza Nazionale Cibernetica.

La legge che ne dà l’effettiva istituzione è la 133/2019 e la sua costituzione è nata in seguito alla necessità di adottare una strategia nazionale per innalzare la resilienza di reti, sistemi informativi e servizi informatici degli attori nazionali, tanto pubblici quanto privati.

Ecco perché in Italia si sente parlare molto di perimetro e molto meno di NIS.

Per ottemperare ai dettami della Unione Europea, il Governo italiano – attraverso il decreto di attuazione – impone che vengano fissati in modo particolare le misure di:

- preparazione

- risposta

- recupero dei servizi

a seguito di incidenti informatici, la definizione di un piano di valutazione dei rischi informatici e programmi di formazione e sensibilizzazione in materia di sicurezza informatica, nonché un piano di valutazione dei rischi e di ricerca e sviluppo in materia di cybersecurity

Anche in questo caso la domanda è inevitabile: vi ricorda qualche cosa?

I principi che si legano al concetto di perimetro si basano pertanto su un elemento che contraddistingue l’offerta Cyberment:

l’identificazione delle possibili vulnerabilità del mio sistema informatico.

Tutti noi sappiamo come sia impossibile avere la certezza assoluta di impermeabilità della rete informatica.

Per esperienza maturata dobbiamo riconoscere che ci sono anche molte aziende che investono – anche porzioni di budget consistenti – per avere sempre le soluzioni IT più innovative ma nel contempo, tralasciano tutto ciò che è il controllo degli strumenti attivati.

A onor del vero, non è sufficiente investire grandi capitali in nuove tecnologie se manca la responsabilizzazione e centralizzazione di un sistema di controllo!

Ciò che ci preme sottolineare in questo contributo, sono gli obblighi in materia di sicurezza previsti dall’art. 14 della NIS.

Il concetto di “essere tenuti ad adottare misure tecnico-organizzative adeguate alla gestione dei rischi e alla prevenzione degli incidenti informatici” è aleatorio e lascia tanti – troppi – spunti di libera interpretazione individuale.

Analogie con gli art. 24 e 32 del GDPR

Al vaglio della Commissione Europea è la rivisitazione della NIS che tecnicamente è già stata definita NIS2.

Cosa prevede questa revisione dei concetti esposti?

Innanzitutto, e come poteva essere diversamente, parliamo di un inasprimento di alcuni concetti chiave della NIS.

In particolare, si lavora all’estensione di specifici obblighi in materia di cyber security anche per soggetti operanti in settori non coperti dalla Direttiva NIS. Eccone alcuni:

gestione dei rifiuti

aerospaziale

produzione e distribuzione di alimenti

produzione e distribuzione di prodotti chimici

servizi postali

produzione di dispositivi medici ed apparecchiature elettroniche

pubblica amministrazione

Tra le altre novità, verranno integrati gli obblighi di adottare misure tecnico-organizzative “adeguate” aggiungendo una lista di misure specifiche che devono essere necessariamente adottate dagli operatori interessati, quali ad esempio:

- l’utilizzo della crittografia

- controlli sulla sicurezza informatica dei propri fornitori.

Ed ecco così che anche in questo caso il test di vulnerabilità risulta una soluzione indispensabile.

Oggi, in diversi casi, importanti aziende nazionali e/o multinazionali vincolano la sottoscrizione del contratto di fornitura ad un test di vulnerabilità della rete informatica del terzo. In questo modo si adempie in maniera chiara e decisa agli obblighi previsti dalle più recenti normative.

Solo qualche settimana fa, il Governo ha approvato il provvedimento per la creazione dell’Agenzia per la cybersecurity nazionale, istituto che andrà ad integrarsi con il perimetro di sicurezza nazionale cibernetica.

Agenzia per la cybersecurity nazionale: una nuova figura in arrivo

La nuova Agenzia per la cybersecurity nazionale (Acn) avrà “personalità giuridica di diritto pubblico ed è dotata di autonomia regolamentare, amministrativa, patrimoniale, organizzativa, contabile e finanziaria” (art. 5 dello schema di decreto).

I motivi e lo scopo della creazione di Acn nascono dalla “necessità ed urgenza di dare attuazione al Piano Nazionale di Ripresa e Resilienza, che prevede apposite progettualità nell’ambito della cybersecurity, quale fattore necessario per assicurare lo sviluppo e la crescita dell’economia e dell’industria nazionale, ponendo la cybersecurity a fondamento della trasformazione digitale”.

Le funzioni dell’Agenzia per la cybersecurity nazionale pertanto saranno:

Esercitare le funzioni di Autorità nazionale in materia di cybersecurity.

Questo per garantire maggiore tutela degli interessi nazionali e della resilienza dei servizi e delle funzioni essenziali dello Stato da minacce cibernetiche;

Sviluppare capacità nazionali di prevenzione, monitoraggio, rilevamento e mitigazione.

Per far fronte agli incidenti di sicurezza informatica e attacchi informatici, anche attraverso il Computer Security Incident Response Team (CSIRT) italiano e l’avvio operativo del Centro di valutazione e certificazione nazionale;

Contribuire all’innalzamento della sicurezza dei sistemi di Information and communications technology (ICT)

Azione che riguarda i soggetti inclusi nel perimetro di sicurezza nazionale cibernetica, delle pubbliche amministrazioni, degli operatori di servizi essenziali (OSE) e dei fornitori di servizi digitali (FSD);

Supportare lo sviluppo di competenze industriali, tecnologiche e scientifiche.

Promozione dei progetti per l’innovazione e lo sviluppo e mirando a stimolare nel contempo la crescita di una solida forza di lavoro nazionale nel campo della cybersecurity in un’ottica di autonomia strategica nazionale nel settore;

Assumere le funzioni di interlocutore unico nazionale

rivolto ai soggetti pubblici e privati in materia di misure di sicurezza e attività ispettive negli ambiti del perimetro di sicurezza nazionale cibernetica, della sicurezza delle reti e dei sistemi informativi (direttiva NIS), e della sicurezza delle reti di comunicazione elettronica.

In conclusione, l’Acn sarà anche Autorità nazionale di certificazione della cybersecurity e assumerà tutti i compiti in materia di:

- certificazione di sicurezza cibernetica

- accertamento delle violazioni

- irrogazione delle sanzioni.

Conclusioni

Il perimetro di sicurezza nazionale cibernetica NON può essere la panacea di tutti i mali.

Parliamo indubbiamente di un regolamento, una norma e di linee guida. Alla base di un approccio alla cybersecurity devono esserci regole chiare e precise.

La vera panacea siamo noi: imprenditori, aziende e professionisti.

Solo noi possiamo valutare quali siano le misure tecnico organizzative più idonee alla tutela dei dati trattati.

Chiunque operi nel mondo digitale deve comprendere che tutte le norme e i regolamenti vanno rispettati ed attuati. La vera prevenzione, però, non si fa per adempiere a qualche obbligo di legge bensì a tutela del proprio patrimonio digitale.

È giusto prendere a riferimento quanto viene prodotto dal legislatore. Cyberment è una azienda giovane e lungimirante che mette a disposizione uno strumento di monitoraggio e verifica finalizzato ad avere un controllo sulla propria rete informatica, vale a dire ciò che il legislatore chiede.

Articolo di:

Consulente Cyber Security per Cyberment

- DPO certificato UNI:11697 e professionista certificato CSF NIST

- Lead auditor ISO 27001, 27701, 22301

Visita il profilo Linkedin

Articolo di:

Articolo di:

Consulente Cyber Security per Cyberment

- DPO certificato UNI:11697 e professionista certificato CSF NIST

- Lead auditor ISO 27001, 27701, 22301

Visita il profilo Linkedin