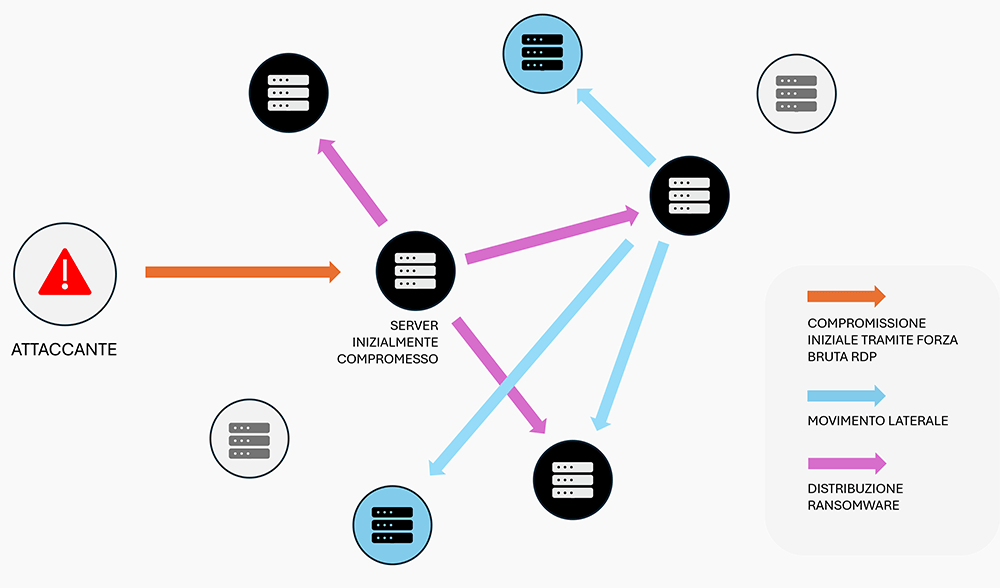

Il lateral movement è una tattica utilizzata dagli aggressori per muoversi lateralmente all’interno di una rete al fine di ottenere accesso a risorse aggiuntive e potenzialmente dati sensibili.

Ciò coinvolge tipicamente l’uso di vari strumenti e tecniche per compromettere diversi sistemi e spostarsi tra di essi fino a quando l’aggressore raggiunge il proprio obiettivo finale.

Quale tecnica si definisce Movimento Laterale in sicurezza informatica

Nel contesto della sicurezza informatica, il “movimento laterale” o lateral movement descrive le tecniche impiegate dagli attaccanti per diffondersi all’interno di una rete in seguito al primo accesso. Questo processo consente agli hacker di entrare in profondità nella rete, spostandosi da un sistema all’altro per accedere a dati sensibili o risorse di alto valore.

L’obiettivo del lateral movement in cyber security è mantenere un accesso continuativo, spesso mediante l’acquisizione di privilegi elevati attraverso l’uso di strumenti vari, che vanno dall’exploitation di vulnerabilità all’impiego di malware.

Il movimento laterale si distingue per essere una tattica chiave delle minacce persistenti avanzate (APT), diversamente dagli attacchi informatici più semplici e diretti del passato. La capacità di muoversi in modo quasi del tutto inosservato e di mantenere l’accesso alla rete anche dopo essere stati scoperti in un primo dispositivo infetto, sottolinea la sua pericolosità e la difficoltà nel contenere questi attacchi.

Questo tipo di aggressione non solo permette agli attaccanti di evitare il rilevamento per periodi prolungati, ma consente al contempo, il furto di dati che può avvenire per lunghi periodi dopo il primo accesso non autorizzato.

Il movimento laterale implica tipicamente l’uso di credenziali rubate o ottenute tramite tecniche di credential dumping, l’escalation di privilegi e la manipolazione di processi legittimi già presenti nei sistemi (tecniche note come living off the land).

Queste azioni consentono all’attaccante di muoversi da un endpoint a un altro all’interno della rete.

Le fasi della tecnica lateral movement

Le fasi principali dello spostamento laterale sono le seguenti:

Ingresso iniziale dell’attaccante

In questa fase, l’aggressore ottiene un punto d’ingresso alla rete. Questo può avvenire attraverso varie tecniche tra cui phishing, exploit di vulnerabilità o uso di credenziali rubate. Una volta all’interno della rete, l’aggressore cerca di evitare la rilevazione.

Esplorazione

Dopo l’ingresso iniziale, l’aggressore esegue un’attività di esplorazione per mappare la rete e identificare potenziali obiettivi.

Questo può coinvolgere la scansione della rete, la raccolta di informazioni sulle risorse, la ricerca di utenti privilegiati o la scoperta di vulnerabilità.

Il dispositivo infetto è raramente l’obiettivo finale dell’attacco, quindi l’aggressore lo utilizza per capire come raggiungere il proprio obiettivo finale.

Prima di tutto, devono sapere dove si trovano nella rete, non solo fisicamente, ma quali autorizzazioni e accessi hanno e quali barriere sono presenti.

In secondo luogo, devono apprendere le politiche organizzative, come gli standard di denominazione dei file, i livelli di accesso, l’organigramma, ecc.

Ottimizzazione dei privilegi

Per muoversi lateralmente all’interno della rete, l’aggressore cerca di ottenere ulteriori privilegi.

Ciò può comportare l’escalation dei privilegi su sistemi compromessi o la ricerca di account con privilegi elevati, come account di amministratore.

Spostamento laterale

Ottenuti i privilegi adeguati, l’aggressore si sposta attraverso la rete, sfruttando i sistemi compromessi per accedere ad altri sistemi.

Questo può coinvolgere la condivisione di credenziali o l’uso di vulnerabilità specifiche di sistemi per ottenere accesso a nuovi obiettivi.

Persistenza nel sistema

Per garantire la continuità dell’accesso, l’aggressore può implementare misure per rimanere all’interno della rete anche dopo una riavvio o un’eventuale rimozione. Questo può comportare la creazione di backdoor o l’installazione di malware persistente.

Esfiltrazione dati

Una volta che l’aggressore ha raggiunto i propri obiettivi, può cercare di esfiltrare dati sensibili o informazioni importanti dalla rete.

Le fasi di un attacco di movimento laterale possono variare in base alla complessità e agli obiettivi dell’attaccante.

Come si rileva all’interno di un’infrastruttura?

La rilevazione degli spostamenti laterali all’interno di un’infrastruttura IT da parte di un attaccante richiedono un monitoraggio attento e metodologie sofisticate: questo affinché si possano distinguere le attività legittime da quelle malevole.

Un primo passo consiste nell’analisi comportamentale degli utenti, utilizzando algoritmi di machine learning per stabilire una linea base del comportamento normale e identificare eventuali deviazioni sospette. È fondamentale anche l’impiego di tecnologie di deception, come asset decoy realistici, che fungono da esche per intrappolare gli attaccanti, i quali, interagendo con questi, scatenano silenziosi allarmi.

Inoltre, la mappatura dettagliata del traffico di rete permette di scoprire modifiche anomale in:

- configurazioni di sicurezza

- uso di protocolli insoliti

- connessioni a porte esterne

tutti fattori che possono segnalare tentativi di movimento laterale. Queste tecniche, integrate con un approccio proattivo di threat hunting, consentono di identificare minacce in corso o sconosciute, rafforzando così le difese contro attacchi sofisticati e stealth.

Come prevenire lo spostamento laterale per gli attaccanti?

Un’approccio alla sicurezza che previene le intrusioni è preferibile rispetto a uno che si limita a fornire rilevamento e risposta. Pertanto, anche se non è sempre possibile prevenire un attacco e il conseguente movimento laterale, ci sono misure che il tuo team di sicurezza può adottare per prevenirlo il più possibile.

Per prima cosa, è essenziale installare regolarmente gli aggiornamenti del software e i patch di sistema.

Tutti i sistemi operativi, il software, i servizi, gli endpoint e i sistemi dovrebbero essere mantenuti aggiornati e le patch dovrebbero essere applicate regolarmente.

Inoltre, è fondamentale tenere aggiornate le soluzioni di sicurezza degli endpoint. Gli endpoint sono particolarmente vulnerabili all’accesso non autorizzato, quindi strumenti per monitorarli e proteggerli sono di vitale importanza. I cybercriminali spesso non hanno preferenze su quale dispositivo li introduca nella rete, purché possano muoversi lateralmente una volta ottenuto l’accesso. Pertanto, nessun endpoint dovrebbe essere lasciato vulnerabile.

È altrettanto importante far rispettare il principio del privilegio minimo (PoLP), garantendo che gli utenti abbiano accesso solo a ciò di cui hanno bisogno per svolgere i compiti loro assegnati.

L’utilizzo dell’autenticazione a più fattori (MFA) aggiunge strati di sicurezza ai login degli utenti, in modo che anche se le credenziali di un utente sono compromesse, l’accesso non viene concesso se ciascun livello di sicurezza non è soddisfatto rispetto all’identità della persona che richiede l’accesso.

Anche, l’implementazione della segmentazione di rete garantisce che le parti sensibili della rete siano isolate, senza percorsi per il lateral movement, posizionate strategicamente rispetto al resto del sistema per un accesso sicuro e privilegiato.

Infine, l’implementazione di una soluzione di sicurezza zero trust è efficace, poiché assume che ogni utente sia una minaccia fino a prova contraria, rendendo molto difficile il lateral movement.

Conclusioni

In futuro, la strategia di lateral movement diventeranno probabilmente più sofisticati e difficili da rilevare. Gli hacker utilizzeranno tecniche sempre più avanzate per eludere le misure di sicurezza e spostarsi lateralmente all’interno di una rete. L’utilizzo di tecniche di intelligenza artificiale (AI) per automatizzare gli attacchi sarà sempre più diffuso. Gli hacker utilizzeranno l’AI per scansionare le reti alla ricerca di vulnerabilità e per eseguire attacchi in modo più efficiente.