Ransomware: conoscere uno degli attacchi informatici più pericolosi

Se sei alla ricerca di un articolo semplice sul tema ransomware sei atterrato nel posto giusto. Ecco la nostra personalissima guida al ransomware grazie alla quale potrai finalmente risolvere tutti i tuoi dubbi legati ai famosi virus del riscatto.

Siete comodi?

Inizia il nostro viaggio nei meandri di uno dei temi caldi della cybersecurity: via!

Indice dell’articolo sui ransomware

In questo articolo parleremo di tutti gli aspetti relativi ai cryptovirus o ransomware:

Il nome di questo virus informatico racchiude in sé lo scopo di questa speciale categoria. In inglese, il termine ransomware si scinde in due parole distinte: la parola ransom significa “riscatto”, mentre ware deriva proprio dalla parola malware, ovvero software malevolo.

Gli attacchi ransomware si distinguono dai restanti virus informatici per una fondamentale funzionalità: rendono inutilizzabili interi sistemi informatici, ne rendono inaccessibili i dati contenuti. Il ransomware provoca il blocco di ogni funzionalità o impedisce l’accesso ai dati di qualsiasi entità: l’unica possibilità di poter riappropriarsi di tutte le funzionalità è vincolata all’estorsione di un riscatto.

I ransomware sono tra i malware più remunerativi per la criminalità informatica.

Ecco quali sono i due motivi:

- diffonderli richiede poco sforzo (ad esempio si può diffondere massivamente attraverso l’invio di e-mail infette);

- molte aziende non possiedono un livello di protezione tale da riconoscere l’attacco: quindi una volta infettate sono disposte a pagare il riscatto richiesto.

Il giro d’affari calcolato è altissimo. Infatti, negli ultimi anni si registra un aumento dei casi sia in termini di numero di aziende attaccate che in termini di entità del danno economico.

Per non parlare del target preso di mira dai ransomware. Negli ultimi anni sono aumentati bersagli quali enti pubblici, grandi società di servizi, istituti bancari e ospedali. I casi che spesso hanno registrato un massiccio eco mediatico sono quelli ai danni di grosse aziende con richieste di riscatto milionarie.

Ma non pensate di essere al riparo dagli attacchi cryptovirus solo perché la vostra azienda è una piccola attività.

L’ultimo rapporto Clusit sulla sicurezza informatica rileva che gli attacchi ransomware registrati nel 2020 sono stati il 29% degli attacchi informatici totali, in netto aumento rispetto al dato del 2019 (20%).

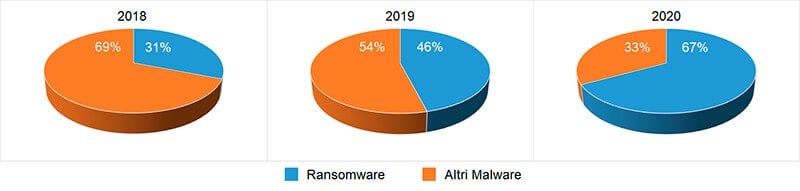

In particolare, i ransomware negli ultimi tre anni hanno guadagnato una posizione maggioritaria rispetto agli altri malware: sono i virus più diffusi.

Questi grafici lo dimostrano.

Qual è stato il primo ransomware della storia?

Il primo cryptovirus di cui si abbia notizia risale addirittura al 1989, era conosciuto come PC Cyborg, girava sotto MS-DOS e veniva diffuso tramite Floppy Disk. Negli anni successivi i ransomware hanno continuato ad evolversi e sfruttare naturalmente il mezzo di diffusione per eccellenza, internet.

Nel 2013 il virus CryptoLocker ebbe una grandissima diffusione e portò definitivamente alla ribalta i Ransomware.

Fu anche il primo attacco informatico della storia a chiedere un pagamento tramite BitCoin (valuta virtuale non tracciabile). Da quel momento in poi tutte le estorsioni ransomware fino ad oggi saranno richieste in valute virtuali.

WannaCry è il nome di un altro ransomware che nel 2017 diffuse il panico in tutto il mondo. Sfruttava un exploit Windows, una vulnerabilità forse generata dalla National Security Agency.

Nel 2020, in piena pandemia, in Italia si è diffuso tramite e-mail phishing un ransomware di nome F**KUnicorn.

L’email di F**KUnicorn dà la possibilità all’utente di scaricare sul PC la versione beta dell’app “Immuni”, o almeno così si pensava.

Per farlo si doveva accedere ad un clone del sito della Federazione Ordine Farmacisti Italiani, con tanto di link per il download di tale versione beta.

Una volta che l’utente aveva cliccato sul link veniva scaricato un file: si trattava di un ransomware.

Terminato di cifrare tutti i dati presenti sul dispositivo la richiesta di riscatto recitava il seguente messaggio:

“La lunga serpe del bastone di Asclepio si è ribellata, e una nuova era sta per sopraggiungere!

Questa è la vostra possibilità per redimervi dopo anni di peccati e soprusi.

Sta a voi scegliere. Entro 3 giorni, il pegno pagare dovrai o il fuoco di Prometeo cancellerà i tuoi dati così come ha cancellato il potere degli dei sugli uomini.

Dopo il pegno pagato riceverai la soluzione per spegnere il fuoco di Prometeo.

Andare dalla polizia o chiamare i tecnici a niente servirà, nessun essere umano aiutarti potrà”

Fonte dati: rapporto Clusit 2021

Quali sono i vettori che trasportano l’infezione ransomware fino al tuo pc

Esistono infinite varianti di ransomware. Ognuna di loro ricorre a tecnologie più o meno evolute e tutte le versioni sfruttano molteplici modalità di diffusione.

I principali vettori ransomware sono:

Comunemente e-mail fraudolente contenenti codice malevolo, link o allegati e-mail.

Web

Navigazione su siti web compromessi da attacchi di tipo cross-site scripting che contengono i file di installazione ransomware.

Download

Siti contenitori di download di software di terze parti e reti peer sono spesso stati utilizzati dai cybercriminali per diffondere cryptovirus.

Vulnerabilità software

Sistemi operativi, applicativi, firmware di apparati di rete, contengono spesso vulnerabilità che vengono sfruttate dalla criminalità informatica.

Preesistenti infezioni

Talvolta i sistemi infettati da Trojan i quali non manifestano alcun malfunzionamento ma aprono canali per successivi e massivi attacchi informatici.

Alcune tipologie di Ransomware hanno caratteristiche simili ai worm, ovvero virus che ad ogni esecuzione del sistema si replicano sia sul dispositivo già infettato che sugli altri dispositivi accessibili in rete.

Cattive configurazioni o insufficienti implementazioni

L’esposizione su rete WAN di servizi delicati (ad esempio i servizi RDP) senza opportune misure di sicurezza, o l’assenza di sistemi firewall e antivirus, espone la rete all’attacco ransomware.

Come già accennato i ransomware si distinguono in alcune sotto-categorie sia per tipologia di attacco effettuato che per la tecnologia impiegate per la diffusione e la crittografia.

Le principali azioni sono:

Blocco del dispositivo

Il malware agisce inibendo ogni azione utente con schermate che manifestano l’infezione e le istruzioni per il pagamento del riscatto per ottenere lo sblocco del dispositivo. Alcune famose infezioni di questo genere simulavano interventi di autorità come FBI o Polizia Postale, il riscatto era quindi presentato come una sanzione amministrativa.

Cifratura dei dati

Attraverso complessi algoritmi di criptazione vengono cifrati tutti i file con estensioni più comuni contenuti sul dispositivo infettato, e sulle risorse condivise raggiungibili sulla stessa rete. Anche in questo caso l’infezione si manifesta palesemente con un messaggio con istruzioni e coordinate di pagamento (come abbiamo riportato nel precedente paragrafo). I file cifrati possono tornare accessibili solo attraverso delle chiavi di decriptazione univoche in solo possesso dei criminali informatici.

Furto (e diffusione) dei dati: parliamo di double extorsion

Affiancato al processo di cifratura avviene l’estrazione degli stessi dati. La minaccia, in caso di mancato pagamento non è quindi legata alla sola perdita dei dati, ma anche alla diffusione o la vendita degli stessi sul dark web. Per questo motivo questo genere di attacco viene definito doppia estorsione (Double Extorsion).

A seconda della tipologia del ransomware le conseguenze di un attacco subiscono delle variazioni.

Blocco del dispositivo colpito

Ad esempio, nel caso di blocco del dispositivo, il danno potrebbe essere limitato a qualche ora di inutilizzo del PC e il conseguente costo derivante dal tecnico informatico specializzato.

Ma se il ransomware dovesse colpire un server? Qualora il virus colpisse un server di controllo di un grosso impianto, un blocco di poche ore potrebbe in breve trasformarsi in giorni di fermo completo oltre che perdite economiche ingenti (mancata produzione beni o interruzione di servizi, penali contrattuali per mancati volumi di produzione, ecc).

Tuttavia nell’ultimo decennio questo genere di Ransomware è diventato meno diffuso, probabilmente a causa della relativa semplicità di ripristino e al mancato guadagno dell’hacker.

Cifratura dei dati: la questione si fa seria

Col passare degli anni i cybercriminali hanno sviluppato versioni ransomware sempre nuove, difficili da individuare e da eliminare. Gli algoritmi di criptazione si sono rivelati sempre più complessi e quasi impossibili da risolvere, persino per un tecnico specializzato in cybersecurity.

L’unica verosimile possibilità legale di decifrare questi file si ha quando le autorità riescono a sgominare delle organizzazioni criminali entrando così in possesso e rendendo pubbliche le informazioni fondamentali per le operazioni di decriptazione. Grazie a queste informazioni, alcune società specializzate possono procedere al recupero dei dati. Tuttavia ci sentiamo di placare il vostro entusiasmo: le possibilità di successo sono basse, e spesso le informazioni di cui parlo vengono rese pubbliche dopo anni.

Double Extorsion

Col passare degli anni e l’aumento della sensibilità verso la pratica del backup dei dati, la criminalità informatica ha capito di dover fornire alla vittima un incentivo ulteriore per il pagamento del riscatto.

Estraendo e conservando in server remoti gli stessi dati criptati, il cybercriminale minaccia di rendere pubblici o vendere al miglior offerente i dati sottratti alla vittima.

In questi casi non dobbiamo solo considerare il danno derivante dalla perdita del dato e blocchi di produzione derivanti, ma anche la diffusione di dati sensibili:

- dell’azienda

- dei dipendenti

- di utenti o clienti

- informazioni su strategie commerciali

- fusioni aziendali

- progetti

- prototipi

- persino prove di pratiche scorrette o illegali

Tutto potrebbe diventare di dominio pubblico o essere acquistato sul dark web da concorrenti senza scrupoli. Riesci ad immaginare l’entità del danno?

Ancora una volta la cultura della sicurezza informatica è un elemento chiave.

Avere competenza e piena consapevolezza nell’uso dei sistemi informatici è il primo passo per abbassare il rischio di contrarre un’infezione ransomware. Quando si acquisisce questa consapevolezza, si comprende anche l’importanza di pratiche tecniche e implementazioni che permettono di ridurre al minimo i rischi.

- Backup frequenti, ridondati, protetti e offline.

- Sistemi Operativi, applicativi e apparati di rete sempre aggiornati con le ultime release o patch di sicurezza.

- Software antivirus sempre attivi e aggiornati, e con specifiche funzionalità anti ransomware.

- Firewall e Server aggiornati e ben configurati.

- Costante monitoraggio dei punti precedenti attraverso Vulnerability Assessment.

Ed ora, giunti alla fine di questo articolo, credo sia ormai chiaro quanto pericolosi siano questi famigerati ransomware. Ahimè, il solo sistema di backup è si necessario ma non più il solo modo di tutelarsi da queste minacce.

Ci tengo poi a precisare in prima persona un punto fondamentale: subire il riscatto di un ransomware è un comportamento doppiamente lesivo.

Pagare il riscatto, in primis, è una pratica illegale che giova alla crescita della criminalità organizzata. Inoltre, cedere all’estorsione non da nessuna garanzia di riottenere i propri dati, né che questi non vengano divulgati o rivenduti. Cedere all’estorsione significa continuare ad alimentare organizzazioni criminali.

Se nella vostra mente il pensiero di pagare cifre più o meno folli per riottenere i vostri dati non è poi un’ipotesi da scartare a priori, valutate piuttosto di pagare cifre adeguate ad un consulente cybersecurity cui affidare la vostra sicurezza e permettervi di utilizzare serenamente gli strumenti informatici della vostra vita quotidiana.

Articolo di:

Consulente Cyber Security per Cyberment

- Responsabile Settore Tecnico IT

Visita il profilo Linkedin

Articolo di:

Consulente Cyber Security per Cyberment

- Responsabile Settore Tecnico IT

Visita il profilo Linkedin