La storia dell’informatica è ricca di eventi rivoluzionari, ma tra questi, l’emergere di PC Cyborg Ransomware segna un punto di svolta nel panorama delle minacce informatiche.

Questo articolo esplora in dettaglio il PC Cyborg, il suo ruolo nell’evoluzione del ransomware e l’impatto che ha avuto sul mondo digitale.

- PC Cyborg trojan: l’alba dei ransomware

- Attacco di Pc Cyborg: analisi completa

- Impatto di PC Cyborg

- Evoluzione del ransomware dopo PC Cyborg

- Protezione ransomware

PC Cyborg trojan: l’alba dei ransomware

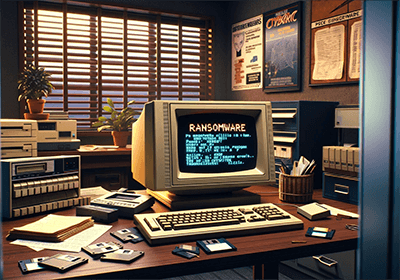

PC Cyborg, noto anche come AIDS Information Trojan, è stato uno dei primi esempi documentati di ransomware nella storia dell’informatica.

Creato nel 1989 da Joseph L. Popp, uno studente filippino di ingegneria elettronica, il PC Cyborg ransomware si distingueva per il suo metodo di distribuzione tramite floppy disk da 5,25 pollici. Una volta infetto il sistema, il malware criptava i file dell’utente e richiedeva un riscatto di $189 per la decrittazione, con indirizzo di pagamento in Panama.

Attacco di Pc Cyborg: analisi completa

- Distribuzione del ransomware tramite floppy disk

PC Cyborg veniva distribuito principalmente tramite floppy disk da 5,25 pollici. Questi dischetti venivano spediti fisicamente ai destinatari, spesso sotto il pretesto di contenere un software legato a ricerche sull’AIDS. Questo metodo di distribuzione era unico rispetto ai vettori di attacco digitali più comuni di oggi, come le email di phishing o i download da Internet.

- Una volta che il floppy disk veniva inserito in un computer e il contenuto eseguito, il ransomware si installava silenziosamente sul sistema. PC Cyborg era programmato per rimanere dormiente per un certo periodo, attivandosi solo dopo che il computer era stato avviato un certo numero di volte.

- Al momento dell’attivazione, il ransomware crittografava i nomi dei file sul disco rigido del computer. Questo rendeva i file inaccessibili all’utente, anche se in realtà il contenuto dei file non veniva criptato. Il cambiamento dei nomi dei file era sufficiente a impedire l’accesso normale ai dati.

- Dopo la crittografia, PC Cyborg visualizzava un messaggio sullo schermo del computer, informando l’utente che i loro file erano stati “bloccati” e che era necessario pagare un riscatto per ottenere un software di decrittazione. Il riscatto richiesto era di $189 e doveva essere inviato a un indirizzo postale in Panama.

- Gli utenti che sceglievano di pagare il riscatto erano istruiti su come inviare i soldi e, in cambio, avrebbero ricevuto il software necessario per ripristinare i nomi dei file crittografati e, di conseguenza, l’accesso ai loro dati.

Il metodo di attacco usato da PC Cyborg era relativamente semplice rispetto agli standard odierni dei ransomware, che spesso utilizzano tecniche di crittografia più sofisticate e metodi di distribuzione basati su Internet. Tuttavia, al tempo, questo attacco rappresentò una novità significativa e un serio avvertimento sulle potenziali minacce informatiche emergenti.

Impatto di PC Cyborg

Sebbene PC Cyborg Trojan non sia stato particolarmente redditizio per il suo creatore, ha scosso il mondo della tecnologia, introducendo un nuovo tipo di attacco informatico e aprendo la strada a future minacce di ransomware.

Soggetti colpiti dalla minaccia

Il ransomware PC Cyborg colpiva una varietà di soggetti, ma aveva un target specifico iniziale.

Ecco i dettagli:

- Partecipanti alla Conferenza sull’AIDS

Il primo gruppo di destinatari del PC Cyborg era costituito dai partecipanti a una conferenza internazionale sull’AIDS.

Joseph Popp, il creatore del ransomware, aveva distribuito circa 20.000 floppy disk contenenti il malware ai partecipanti di questa conferenza.

I floppy erano etichettati come contenenti un programma che poteva fornire informazioni sull’AIDS. Questa tattica di inganno era utilizzata per incoraggiare i destinatari a usare il floppy, innescando così l’installazione del ransomware sui loro computer. - Aziende e istituzioni accademiche

Poiché la conferenza sull’AIDS attirava professionisti e ricercatori provenienti da diversi ambiti, inclusi il settore sanitario, accademico e governativo, il ransomware colpiva un’ampia gamma di istituzioni. Questo includeva università, centri di ricerca, ospedali e altre organizzazioni legate al campo della salute e della ricerca. - Individui e professionisti

Oltre alle istituzioni, il ransomware colpiva anche individui, in particolare quelli che lavoravano nel campo della ricerca sull’AIDS o che avevano un interesse professionale o personale per l’argomento. Questo includeva medici, scienziati, ricercatori e altri professionisti del settore.

Evoluzione del ransomware dopo PC Cyborg

Dall’emergere di PC Cyborg, i ransomware hanno subito un’evoluzione continua, diventando sempre più sofisticati e pericolosi.

Con esempi come Cryptolocker, che ha segnato un punto di svolta nel 2013, abbiamo assistito a un aumento esponenziale di attacchi ransomware, che colpiscono sia individui che aziende. Questi attacchi si sono diversificati, utilizzando tecniche come il phishing e l’infezione tramite diffusione di link o documenti infetti.

Protezione ransomware

La storia di PC Cyborg evidenzia la necessità di misure di sicurezza avanzate contro i ransomware.

Dalla formazione sulla consapevolezza dei ransomware, all’uso di soluzioni di sicurezza avanzate come i sistemi di rilevamento e risposta agli incidenti (EDR), è fondamentale adottare un approccio proattivo per proteggere i dati e i sistemi dalle minacce in continua evoluzione.

Conclusione

PC Cyborg rappresenta una pietra miliare nella storia delle minacce informatiche.

Questo primo esempio di ransomware ha evidenziato la vulnerabilità dei sistemi digitali e ha aperto gli occhi sulle potenziali minacce future.

Da questo episodio, abbiamo imparato quanto sia cruciale mantenere elevati standard di sicurezza informatica e rimanere sempre vigili di fronte alle nuove sfide.

La lezione trasmessa dalla vicenda del PC Cyborg risiede nel riconoscere che, in un mondo in rapida evoluzione tecnologica, la minaccia di attacchi informatici è sempre presente e in continua evoluzione. Questa consapevolezza ci spinge a sviluppare strategie di sicurezza dinamiche e flessibili, fondamentali per proteggere i nostri dati e sistemi in un panorama digitale che cambia costantemente.

- Autore articolo

- Gli ultimi articoli

Classe 1990, dopo la laurea in Scienze Politiche mi sono trasferita in Inghilterra. Ho sempre amato la scrittura e ad oggi mi occupo, oltre che di digital marketing, di copywriting e Seo. La curiosità guida ogni ambito in cui opero, infatti non smetto mai di aggiornarmi e studiare.