Proprietà intellettuale e Sicurezza Informatica

Quali punti di contatto hanno cyber security e proprietà intellettuale?

Oggi ne parliamo insieme

La proprietà intellettuale è vissuta da molti di noi come qualcosa di intangibile e di difficile determinazione. Per le aziende o per le attività commerciali, la proprietà intellettuale è la peculiarità che li rende unici e insostituibili agli occhi di clienti e fornitori: preservarla dal furto rappresenta o almeno, dovrebbe rappresentare, un obiettivo principe.

Conoscete anche voi qualche famosa diatriba legata all’invenzione di un oggetto e alla relativa attribuzione di paternità?

Noi ve ne citiamo alcuni qui.

- Il telefono viene inventato nel 1871 da Meucci ma brevettato nel 1876 da Bell.

- Marconi vinse il premio Nobel per l’invenzione della radio, ma parallelamente ci fu una lunga lotta giudiziaria con Nicola Tesla.

- La lampadina venne brevettata da Edison nel 1879. Tuttavia, altro non era che un miglioramento dell’invenzione di Joseph Swan.

Inoltre, anche Swan aveva presentato le stesse modifiche al suo prodotto (si dice addirittura un anno prima) eppure, Edison mise in atto una massiccia campagna di marketing e si intitolò l’invenzione agli occhi dell’opinione pubblica. - Il Monopoli alias il famoso gioco da tavolo, venne inventato nel 1904 da Elisabeth Magie e intitolato The Landlord’s Game.

Eppure, fu proprio Charles Darrow nel 1935 a ribattezzarlo e rivenderlo alla compagnia Parker & Brothers. Per questa azione si accaparrò un bottino milionario.

Esistono una montagna di episodi legati alle diatribe di brevetti rubati e informazioni fuori uscite dal perimetro aziendale. Una vera disfatta per l’inventore.

Pensate, dunque, che se in ciascuno degli episodi precedentemente nominati, ci fosse stato un sistema di protezione della proprietà individuale oggi non ci sarebbe alcun dubbio sulla paternità dei progetti.

Una breve premessa

La maggior parte delle attività commerciali in Italia (dalle imprese sino alle piccole attività commerciali) possiede un ricco patrimonio di abilità, idee, conoscenze e competenze: questi aspetti sono per la stragrande maggioranza dei casi su documenti di carta. Questa condizione fa sì che non si abbia una piena consapevolezza del loro valore.

Ma se a monte manca la valorizzazione e la consapevolezza del valore del know how aziendale, come è possibile pensare di tutelarlo?

Ogni invenzione, nuovo progetto, documento riservato o brevetto aziendale può cambiare le sorti di un’azienda o persino di un’unica persona in termini di notorietà e affermazione sul mercato.

Questi documenti rientrano tutti sotto un’unica categoria che viene definito know how aziendale e che di fatto, costituisce un vero tesoretto per ciascuna attività. In passato, quando un’invenzione veniva immessa sul mercato le aziende inviavano spie nei team delle concorrenti: ogni processo veniva attentamente studiato e trasmesso al mandatario per cercare di riprodurlo. Oggi la tendenza è rimasta la stessa, ma il mezzo è nettamente cambiato: le spie non sono più umane ma si celano dietro intere organizzazioni criminali che si servono della tecnologia per carpire informazioni: parliamo di virus informatici.

Ma come si protegge la proprietà intellettuale?

Storicamente, la registrazione di marchi e brevetti è diventata una pratica comune.

Eppure, se questi documenti vengono gelosamente custoditi all’interno del sistema informatico di un’azienda o magari su piattaforme cloud, la vera domanda è:

Come è possibile proteggere i segreti industriali da hacker e virus informatici?

Come abbiamo più volte sottolineato, i documenti importanti non vengono più custoditi all’interno di casseforti incastrate nei muri e nascoste dietro i quadri.

Oggi, la maggior parte dei documenti aziendali transita via smartphone, e-mail, chiavette usb, pc, server e perché no, soprattutto tramite infrastrutture cloud.

Lo scambio di informazioni, anche sensibili, è continuativo ma non sempre sicuro.

Troppo spesso i dati in possesso dei singoli utenti sono minacciati dalla presenza di pericoli informatici quali phishing, virus ransomware o persino da attacchi informatici più strutturati come l’island hopping. Queste minacce e molte altre vengono strutturate e indirizzate sia verso gli utenti privati e in modo più specifico verso le aziende: che siano grandi o piccole.

Provate dunque a pensare al vostro principale concorrente:

che cosa potreste fare se entraste in possesso della sua lista clienti, dei fornitori o ancor meglio, dei suoi segreti industriali?

L’errore che tendiamo a fare più di frequente è quello minimizzare il rischio connesso alla protezione dei dati e ancor peggio, alla protezione del know how aziendale. Pensiamo sempre che la sottrazione dei segreti industriali e della proprietà intellettuale tramite gli attacchi informatici mirati sia un fenomeno che riguarda esclusivamente multinazionali, enti governativi e militari, grosse aziende di produzione ma non è affatto così. Anche uno studio di commercialisti, una piccola azienda agricola, un team di avvocati e perché no, un centro medico hanno informazioni che devono proteggere da occhi indiscreti.

Quali sono gli effetti della sottrazione della proprietà intellettuale?

Una volta preso coscienza dell’importanza dei dati aziendali da proteggere si riescono a valutare le conseguenze di un attacco informatico. I primi effetti di un cyberattacco ad una infrastruttura informatica (volto al furto della proprietà intellettuale) sono facilmente intuibili:

- il danno economico relativo a molteplici fattori (richiesta del riscatto, intervento tecnico urgente, ripristino dei dati, la conseguente messa in sicurezza del sistema);

- il fermo di produzione;

- il danno di immagine nei confronti dei nostri partner e clienti;

- le conseguenze legali legate al GDPR.

Pensiamo però per un attimo al danno che deriva dal furto della proprietà intellettuale. Pensiamo che tutto il nostro know how e a quei progetti embrionali che abbiamo lì, in bozza, sui nostri device finiscano in mani altrui.

Se credete che la vostra attività non abbia del know how da proteggere pensate dunque a quel libro che avete appena finito di scrivere, pronto per la stampa… O a quella campagna pubblicitaria a cui art e copy hanno lavorato giorno e notte per settimane, per aggiudicarsi un importante incarico.

Persino il progetto fotografico che varrà la notorietà.

I vantaggi dettati dalla presenza di questo patrimonio comportano:

- crescita del vantaggio competitivo

- facilità di accesso alle agevolazioni

- maggiore possibilità di attirare capitali e investimenti;

Eppure, la maggior parte di questi progetti oggi sono su documenti digitali e purtroppo, non ci sono patenti di inattaccabilità.

Non esistono soggetti poco interessanti agli occhi del crimine informatico.

Furto della proprietà intellettuale: uno spunto di riflessione

L’evoluzione tecnologica, caratterizzata da una maggiore fruizione e diffusione di informazioni e dati, ha generato nuove tipologie di rischio per le proprietà intellettuali e a dirlo non siamo soltanto noi specialisti della cyber security.

Clusit (associazione italiana per la sicurezza informatica) ha più volte lanciato l’allarme:

le aziende italiane stanno subendo un’emorragia di proprietà intellettuali, spesso senza neanche accorgersene, a favore di governi e soggetti economici diversi mirati sia a usare le risorse delle aziende per finalità fraudolente che a sottrarre proprietà intellettuali per finalità di spionaggio industriale.

Crescono a vista d’occhio, indipendentemente dal settore industriale di appartenenza, secondo l’associazione Clusit, gli attacchi informatici finalizzati al furto di proprietà intellettuale. Pensiamo solo al numero di sottrazione di dati personali da database di enti governativi, imprese o siti web e alle frodi legate ai mezzi di pagamento elettronici: servono misure adeguate valutazione dei livelli di sicurezza informatica dell’impresa per difendersi.

Come difendere la proprietà intellettuale da hacker e virus

Non esistono costanti ma esistono certezze.

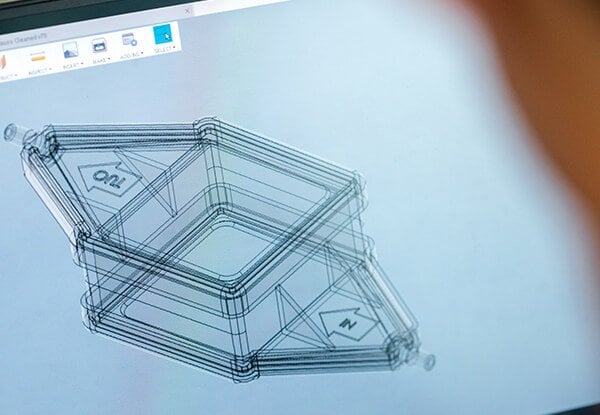

Per proteggere tutti gli elementi che compongono il know-how aziendale (dai processi, ai brevetti, ai documenti riservati sino alle tecnologie stesse) serve un approccio quanto più strutturato possibile. Ogni angolo della rete aziendale deve essere presidiato: comunicazioni e dispositivi devono essere sempre protetti, al fine di garantire i segreti all’interno dell’azienda.

Le buone pratiche, inoltre, comprendono la protezione di siti web aziendali e l’eventuale monitoraggio di tutte le interfacce di accesso con account aziendali.

Primo step per la costruzione di una strategia di protezione efficace è l’implementazione di un Vulnerability Assessment.

Un test di sicurezza informatica per scoprire i punti deboli del sistema informatico al fine di intervenire dove è necessario, in appoggio ai tecnici informatici dell’azienda, per mettere al riparo tutti i dati aziendali (compresa la proprietà intellettuale).