Una minaccia poco conosciuta dal grande pubblico ma non certo meno insidiosa, si tratta dell’attacco SIM Swap

Il nome è quasi impronunciabile e ha un sentore oscuro. Di certo, i non addetti ai lavori faticheranno a capire l’entità e la portata dell’attacco SIM Swap.

Ecco perché vale la pena scoprirlo insieme in un articolo dedicato.

Ma prima di iniziare una breve premessa:

Cedereste mai il vostro smartphone, magari sbloccato, in mano ad un perfetto sconosciuto?

Domanda retorica. Lo sappiamo tutti. Fareste benissimo a non farlo.

Lo smartphone col passare del tempo, che piaccia o no, è passato dall’essere un utile accessorio che ci consente di telefonare e di tenere traccia degli appuntamenti ad un’estensione essenziale della nostra persona; anzi, di più, ad un oggetto il cui possesso è prova e parte integrante della nostra identità.

Quali azioni fraudolente è possibile fare attraverso lo smartphone

Sembra assurdo al solo pensarci, ma proprio grazie al fatto che gli smartphone sono dei veri e propri prolungamenti della nostra persona, sono perfettamente in grado di sostituirci e di dare accesso al nostro mondo a chiunque ne entri in possesso.

Pensate solo per un momento a cosa è possibile fare attraverso l’abuso di uno smartphone:

- Leggere e comporre messaggi di posta elettronica;

- Gestire le comunicazioni, via e-mail e attraverso i servizi messaggistica istantanea (WhatsApp, Telegram, Signal, Messenger…);

- Partecipare a riunioni di lavoro a distanza con applicazioni di videoconferencing: Zoom, Teams, Meet, …;

- Gestire le operazioni del conto corrente ed i propri pagamenti/investimenti tramite i portali di internet banking;

- Effettuare acquisti tramite e-commerce (Amazon, ma anche qualsiasi altro online store);

- Accedere alle informazioni personali attraverso gli account social network (Facebook, Instagram, Twitter…);

- Effettuare pagamenti o trasferire denaro a terzi;

- Acquisire immagini via fotocamera;

- Accesso all’intero archivio di foto e video;

- Comprovare il possesso di certificazioni varie (ad esempio il Green Pass…);

- Accedere all’elenco di tutti gli account e password archiviate tramite password manager e molto altro ancora…

In buona sostanza, lo smartphone è diventato un’appendice inscindibile della nostra persona: essenziale quanto un documento di identità, se non di più. Possiamo paragonarlo al pari di un passepartout.

Lo smarrimento o il furto dello stesso è più grave dello smarrimento o del furto del portafogli, del passaporto o delle chiavi di casa. Ecco perché proteggere lo smartphone è diventato indispensabile.

Pensateci. Se un malintenzionato dovesse entrare in possesso del vostro smartphone potrebbe tranquillamente sostituirvi? Rubarvi l’identità digitale?

Quasi sicuramente sì, in tutte le attività che abbiamo citato poco fa. Fino a non molto tempo fa, la maggior parte delle persone riteneva inutile bloccare l’accesso al proprio dispositivo mediante un codice.

Indubbiamente, era considerata una vera e propria seccatura dover digitare un PIN (o anche più semplicemente, tracciare un disegno sullo schermo). Fortunatamente, le nuove tecnologie hanno reso possibile lo sblocco dello smartphone tramite rilievi biometrici (impronte digitali o rilevamento facciale). Infatti, quasi tutti ormai predispongono il blocco automatico del dispositivo se non utilizzato per un certo periodo di tempo.

SIM Swap Scam, di che cosa si tratta?

Ma passiamo ora alla vera frode chiamata SIM Swap.

In poche parole, consiste in questo: si tratta di una tecnica sfruttata dai criminali informatici per avere accesso al numero di telefono della vittima. In questo modo, un criminal hacker può accedere a tutti i servizi che usano il cellulare come sistema di autenticazione.

Questo tipo di attacco esiste da diversi anni, ma se ne osserva una decisa crescita da qualche tempo; l’avvento delle criptovalute e dei portafogli elettronici (bitcoin wallet), accessibili e gestibili da smartphone, ha dato un decisivo impulso a questa metodologia di truffa.

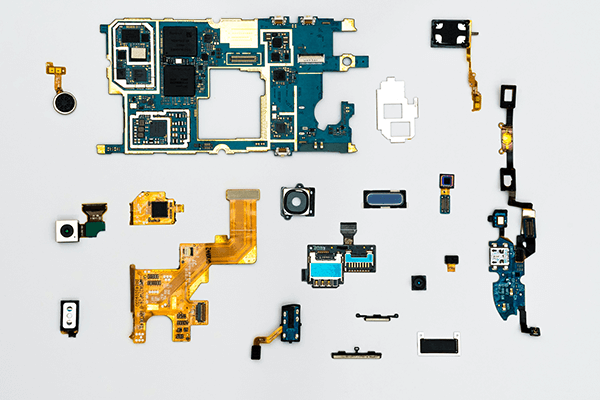

La frode prende il nome dalla SIM, quel piccolo chip che acquistiamo da un gestore di telefonia mobile ed inseriamo nel nostro cellulare.

La SIM ci dà accesso alle reti che trasportano voce e internet, e alla SIM è associato un numero di telefono. Quel numero diventa parte fondamentale della nostra identità: è quello al quale possiamo essere rintracciati, quello che appare quando chiamiamo qualcuno e quello sul quale vengono ricevuti i messaggi SMS (facciamo attenzione a questo punto).

La tecnica SIM Swap consiste nel riuscire a trasferire il numero di telefono da una SIM ad un’altra

In quel momento la SIM originale perde il collegamento con la rete ed il cellulare su cui è stata installata la nuova SIM inizia a ricevere le telefonate e gli SMS diretti a quel numero.

Questo è il primo fondamentale passo verso la violazione di tutti gli account del legittimo proprietario, perché proprio sul numero di telefono si basano molti dei metodi di autenticazione a due fattori (2FA) di diversi servizi online. Facciamo una piccola digressione sul concetto di autenticazione.

Come si dimostra ad un servizio online di avere la titolarità per accedervi?

In altre parole, come proviamo la nostra identità ai vari gestori di servizi?

Per molto tempo, l’autenticazione è stata affidata solo all’utilizzo di credenziali: un username e una password.

L’username è un dato quasi pubblico: spesso consiste nel nome o nell’indirizzo email del proprietario, ed è assai facile da indovinare, o comunque da reperire. La riservatezza rimane quindi affidata alla sola password, che si raccomanda di tenere segreta e che abbia una specifica lunghezza e complessità.

La protezione delegata alla sola password si è dimostrata essere poco efficace e facilmente violabile, attraverso uno qualsiasi dei tantissimi metodi di cui abbiamo parlato molte volte su queste pagine (social engineering, dictionary attack, brute force, ecc.). Quindi si è diffuso l’uso dell’autenticazione multifattore (MFA), in cui vengono utilizzati diversi metodi di autenticazione. I fattori di autenticazione che vengono universalmente usati sono:

- qualcosa che si sa (come ad esempio una password);

- qualcosa che si ha (un documento, una smart card, un mazzo di chiavi);

- quello che si è (autenticazione basata su rilievi biometrici, come l’impronta digitale o il riconoscimento facciale).

Se ci facciamo caso, per farci riconoscere passando, ad esempio, una frontiera, dobbiamo fare ricorso a due di questi fattori: riconoscimento facciale e presentazione del passaporto.

L’autenticazione a due fattori, o 2FA, richiede l’uso contemporaneo di due di questi metodi. Per accedere ai servizi online il primo fattore è quasi sempre la password (qualcosa che si sa); mentre, come secondo fattore viene spesso richiesto un codice, chiamato OTP (o One-Time Password): disponibile per l’utente solo su uno specifico dispositivo (qualcosa che si ha).

Tuttavia, fino a poco tempo fa, soprattutto per i servizi di internet banking, era diffuso l’utilizzo di piccoli dispositivi: i token. Solitamente, si trattava di piccole chiavette con un mini schermo su cui appariva il codice OTP. L’uso di token fisici comporta diversi svantaggi tra cui:

- smarrimento

- furto

- portarlo sempre con sé.

Per questi motivi e per molti altri si è diffuso l’invio di codici OTP via e-mail, via applicazioni o via SMS. Difatti, il collegamento col tema del nostro articolo è proprio questo. L’invio di codici OTP via SMS costituisce uno dei principali obiettivi degli hacker che operano attraverso attacco SIM Swap Scam.

L’SMS è legato proprio al numero di telefono e nel momento in cui un hacker riesce ad avere accesso alle comunicazioni dirette ad uno specifico recapito telefonico, ricevere anche i codici OTP necessari per completare le operazioni.

I servizi online che usano l’OTP via SMS sono molti

Tra essi, troviamo:

- l’accesso ai servizi home banking;

- l’approvazione a sistemi di pagamento come PayPal;

- meccanismi di recupero password: ad esempio, se se avete scordato la password per l’accesso ad un sito, vi viene richiesto di cliccare su un apposito link che richiede l’autenticazione dell’utente e permette impostarne una nuova.

In buona sostanza, attraverso la tecnica della SIM Swap è facile ottenere l’accesso a tutte le risorse online della vittima.

SIM Swap Scam, come si svolge l’attacco?

La possibilità di portare un numero telefonico già esistente su una nuova SIM, in realtà, nasce per esigenze lecite:

- lo smarrimento della SIM

- la rottura della SIM card originale

- il cambio di smartphone

- la necessità di ottenere una SIM con diverso formato a seconda del dispositivo che la utilizzerà

- il cambio del gestore di telefonia con la portabilità del numero.

Come fanno i criminali ad ottenere il trasferimento di un numero telefonico che non gli appartiene su una nuova SIM?

Le tecniche adottate da un cyber criminale per dare inizio ad un attacco Sim Swap sono molteplici, alcune più utilizzate di altre. Eccole:

- social engineering, presupposto per convincere gli operatori di telefonia mobile ad emettere una nuova SIM;

- corrompendo qualcuno che lavora presso uno delle migliaia di negozi e chioschi di telefonia;

- usando documenti falsi (tecnica che riesce particolarmente bene con le domande online di cambio di gestore);

- senza dover produrre nessun documento. Ci sono infatti alcuni casi, come ad esempio la richiesta di un cambio di SIM con lo stesso gestore, o di cambio di gestore dichiarando lo smarrimento della SIM esistente, in cui non è obbligatorio esigere la presentazione di un documento di identità del richiedente. L’AGCOM si sta muovendo per porre un rimedio a questa evidente lacuna della normativa (si veda la delibera n. 334/20/CIR del 19/11/2020) ma allo stato attuale il problema ancora permane.

Per dovere di cronaca, occorre aggiungere che è possibile intercettare le comunicazioni telefoniche e i messaggi SMS sfruttando direttamente alcune vulnerabilità dei network di comunicazione (note come SS7 flaw; SS7 è il set di protocolli che permette le comunicazioni tra cellulari).

Ma queste tecniche sono alla portata solo di hacker esperti, e comunque non rientrano nella tipologia di frode chiamata SIM Swap Scam, di cui ci stiamo occupando.

SIM Swap Scam, come difendersi

Ora che conosciamo come funziona la truffa SIM Swap e come riescono i malintenzionati ad impossessarsi del nostro numero di telefono, rimane da capire come difendersi da questa minaccia. Purtroppo, non esiste una soluzione sicura contro gli attacchi di SIM Swap.

Questo tipo di frode ha la caratteristica di non richiedere nessuna interazione con l’utente vittima: non esiste alcun un allegato infetto da aprire, un link da seguire, un’azione che ci si dimentica di fare per rimanere vittima del SIM Swap Scam. Non si può quindi escludere che, anche stando attenti e seguendo comportamenti virtuosi, si possa cadere in questa trappola. Vediamo però quali sono gli accorgimenti che possono quanto meno rendere più difficile la vita ai criminali.

Scegliere servizi online che non si affidino agli SMS per il secondo fattore di autenticazione.

Infatti, molti servizi online stanno dismettendo il sistema di invio dei codici OTP via SMS in favore di altre modalità di autenticazione.

Per salvaguardare la sicurezza degli utenti, i servizi online hanno adottato sempre più di frequente un diverso metodo di autenticazione dell’identità dei soggetti. Infatti, si sta diffondendo l’utilizzo delle app per l’autenticazione; queste si legano al dispositivo su cui vengono installate e non alla SIM, e quindi non permetterebbero l’accesso ai criminali nemmeno nel caso in cui questi riuscissero ad impossessarsi del numero di telefono. Tuttavia, esistono ancora gli autenticatori hardware, come i classici token che venivano spesso forniti dalle banche: ma lentamente vengono ritirati dal mercato.

Custodire con cura ed evitare di diffondere il codice ICCID della propria SIM card.

Abbiamo visto infatti che questo codice viene spesso richiesto dai provider di telefonia per effettuare la number portability da una SIM ad un’altra. Quindi anche l’ICCID va trattato come informazione riservata.

Evitare il più possibile di diffondere il proprio numero di telefono.

Purtroppo, sappiamo che è difficile limitare la diffusione del proprio numero di cellulare. Esistono elenchi di numeri di telefono che vengono venduti ai call center e il nostro, quasi inevitabilmente, si trova dentro a qualcuno di questi (quante telefonate fastidiose riceviamo ogni giorno?). Ma rimane comunque buona norma evitare di renderlo pubblico ed accessibile al mondo intero evidenziandolo nel proprio profilo Facebook o sui social network in generale.

Evitare il più possibile di diffondere informazioni personali sui social network e, in generale, sul web.

Queste informazioni possono essere utilizzate dagli hacker per impersonare la vittima e chiedere la portabilità del numero su una nuova SIM. Inoltre, ricordiamo che ai criminali informatici non basta impossessarsi del nostro numero di telefono; per accedere ai nostri account generalmente serve anche username e password. Ogni informazione che diamo loro può essere sfruttata, con tecniche di social engineering, per arrivare ai nostri dati più riservati.

Se si è proprietari di un wallet di criptovalute, mantenere quest’informazione riservata.

Bitcoin e simili possono rappresentare grossi capitali, e sapere che il nostro smartphone custodisce un ricco bottino farebbe di noi un target preferenziale dei malintenzionati.

Fare attenzione se il proprio smartphone perde la connessione con la rete telefonica.

Come abbiamo visto, non appena il numero di telefono viene trasferito su una nuova SIM la vecchia perde ogni connessione.

Quindi facciamo attenzione se improvvisamente “perdiamo il segnale”: può essere un momentaneo malfunzionamento della rete, o potremmo trovarci in una zona senza copertura, ma potrebbe essere anche il sintomo di un SIM Swap Scam in corso.

I criminali agiscono soprattutto di sera, quando abbiamo meno probabilità di accorgerci del problema. Se vediamo che la mancanza di collegamento si protrae a lungo, chiamiamo al più presto il nostro provider di telefonia per verificare se esiste una richiesta di portabilità in corso.