Tutti gli alibi della Cybersecurity

Consideriamo sempre la sicurezza informatica come un di più e invece dovremmo prenderla davvero sul serio come parte delle attività essenziali per un’azienda. Oggi vi spieghiamo il perché

Indice degli argomenti

In Italia il rischio informatico è basso.

Il rischio di un attacco informatico riguarda solo le grandi aziende.

Chi vuoi che ci attacchi? Non abbiamo dati importanti.

Ma noi abbiamo l’antivirus (il firewall, il backup…)

Finora non ci è mai successo niente…

Ci avrà già pensato il tecnico che si occupa dei computer

Se trovi delle vulnerabilità poi il capo si arrabbia con me!

Conclusioni

Eccoli qui. Ci sono tutti quanti.

Si tratta dei 6 alibi (+1) dietro cui si nascondono le aziende quando parli loro di sicurezza informatica.

Pensando alla sicurezza informatica (o di cybersecurity) ci si riferisce letteralmente alla gestione delle problematiche legate agli attacchi informatici e a tutte le minacce informatiche che ruotano attorno ad un’impresa. In particolare i soggetti maggiormente coinvolti sembrano essere le Aziende italiane. Tuttavia, molti dei titolari di queste imprese si scontrano con una falsa percezione del rischio informatico e della sua reale portata.

Quando si parla alle imprese di prevenzione e protezione dalle minacce cybercrime capita, purtroppo con una certa frequenza, di sentire l’intero management team trincerarsi dietro alcuni “falsi miti”. Queste credenze giustificano dunque la carenza o la mancanza di azioni intese a mitigare il rischio informatico e a proteggere la propria impresa dal crimine informatico.

Purtroppo, questi dogmi sono tanto diffusi quanto falsi e facilmente confutabili.

Analizziamoli uno ad uno, insieme a voi.

FALSO.

Al contrario, l’Italia è uno dei Paesi in cui il rischio informatico legato agli attacchi è maggiore.

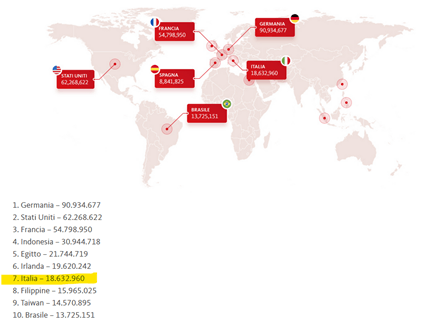

A seconda della tipologia del rischio informatico di cui si tenga conto (malware generico, ransomware, phishing, attacchi DDoS) cambia la posizione in graduatoria dell’Italia:

ad ogni modo restiamo nella top 10 nella classifica dei Paesi più colpiti.

Trend Micro, uno dei principali produttori di software e soluzioni antivirus nonché player nel campo della sicurezza informatica, afferma che

“il numero totale di malware intercettati in Italia nella prima metà del 2019 è di 9.336.995.

L’Italia è il quarto Paese più colpito al mondo. Sul podio Stati Uniti, Giappone e Francia.”

In parallelo, considerando solo la minaccia ransomware: “Nel primo semestre 2019 l’Italia è il dodicesimo Paese più colpito al mondo con una percentuale di attacchi del’1,96%. In Europa perde il triste primato mantenuto per tutto il 2018 ed è seconda solo alla Germania.”

Avira, altra nota società tedesca produttrice di antivirus, conferma: “La mappa globale delle minacce indica che l’Italia è uno dei principali paesi più colpiti dagli attacchi informatici, al terzo posto in Europa e tra i primi 10 del mondo.”

Ecco dunque perché oggi l’Italia è da considerarsi un paese estremamente esposto al problema degli attacchi informatici di ogni genere: siamo nell’occhio del ciclone.

Ma non è finita.

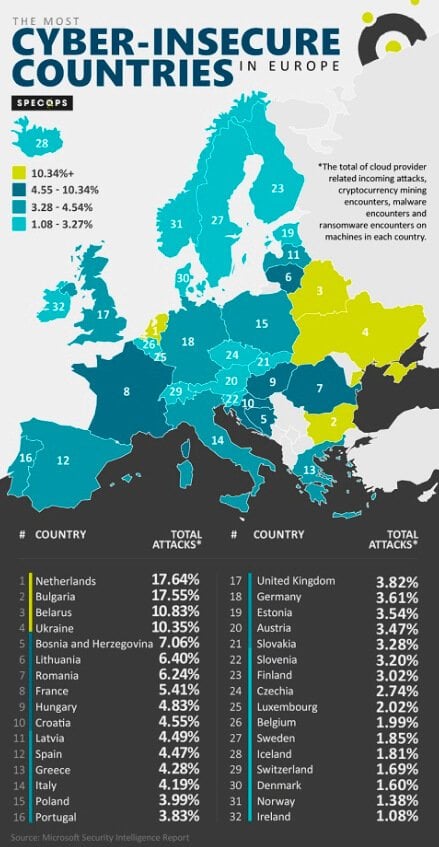

A sostegno della tesi che l’Italia è in realtà un paese fortemente colpito dagli attacchi informatici ci sarebbe anche l’iniziativa di Specops Software.

Secondo l’azienda, la gravità delle violazioni informatiche è diventata sempre più intensa negli ultimi anni. Si è voluto dunque classificare quali sono i paesi europei più cyber-insicuri per i cittadini. Proprio così, la ricerca infatti ha rilevato quali paesi hanno maggiori probabilità di subire crimini informatici analizzando la percentuale di attacchi dei provider di cloud su Azure e la percentuale mensile di macchine che hanno riscontrato mining di cripto valuta, malware e ransomware.

Indovinate un po’, l’Italia è tra le prime 20 posizioni.

La spiegazione è semplice: l’Italia è un bersaglio appetibile perché, ai primi posti tra i paesi industrializzati. Il nostro territorio è ricco di aziende di ogni dimensione e tutte economicamente e finanziariamente interessanti.

Tuttavia, allo stesso tempo non adeguatamente protette dal punto di vista informatico.

Ci ha colpito la descrizione, assai lapidaria, delle aziende italiane che ha dato un professionista nel campo della cybersecurity: siamo un Paese “ricco ed ignorante”. Senza necessariamente riferirci ad una situazione nello specifico possiamo dire che, siamo arretrati sul piano delle misure di sicurezza informatica; e “ricco” perché, agli occhi dell’hacker, le nostre aziende rappresentano un buon bottino ed una promessa di ottimi guadagni.

FALSO.

Al contrario, le aziende piccole rischiano in proporzione molto di più della grandi.

Questo perché è più facile e frequente che siano le grandi aziende ad avere assimilato la fondamentale importanza di un piano articolato di sicurezza informatica, implementando tutte le politiche e le pratiche indispensabili ad ottenere una vera protezione professionale.

Il cyber-risk costituisce una minaccia relativamente recente per l’imprenditore.

L’evoluzione dell’hacking è recentemente mutata da occasionale attività di disturbo o, al massimo, di sabotaggio all’attività organizzata e realmente tesa ad ottenere grandi profitti per chi la esercita.

Di conseguenza, è comprensibile che siano state per prime le grandi organizzazioni (multinazionali in testa) a comprendere la natura e la portata del problema.

Le aziende piccole, considerando la situazione italiana, rimangono in genere meno difese, più vulnerabili e più facilmente scalfibili. In poche parole, sono una facile preda, e promettono un buon bottino.

Colpire un’azienda di piccole-medie dimensioni sarà sicuramente inferiore in valore assoluto a quello che si può sperare di ricavare, ma più redditizio in relazione sia allo sforzo impiegato che ai rischi che corrono i cyber-criminali, dal momento che è anche meno probabile che una PMI si impegni in lunghe e dispendiose azioni di informatica forense e legali in una poco promettente ricerca dei responsabili.

Le grandi aziende, per contro, sono quelle che fanno notizia, che finiscono sulle prime pagine dei giornali quando vengono “bucate” e viene chiesto loro un riscatto di milioni di euro.

Ecco perché si ha l’impressione che siano solo queste su cui si concentrano i cyber-criminali.

Ma per un’enterprise che viene violata ci sono decine e decine di piccole imprese che subiscono la stessa sorte, nel disinteresse degli organi di informazione; e molto spesso il danno subito da queste ultime ha conseguenze persino più rilevanti sulla sopravvivenza delle stesse.

FALSO.

Ogni genere di informazione è rilevante. Alcune lo sono di più, altre meno. Ed è importante sottolineare che tutti i dati sono importanti: tanto per i pirati informatici quanto per il legittimo proprietario.

I dati sono uno dei due asset fondamentali ed insostituibili di un’azienda, di qualsiasi azienda (l’altro sono le risorse umane).

Quali dati può possedere un’azienda?

- Lista clienti

- Fatture pregresse

- Progetti

- Preventivi

- Studi e ricerche

- Rendicontazione del magazzino

- Anagrafiche dei dipendenti

Per non parlare poi della proprietà intellettuale: il know-how.

se parliamo di proprietà intellettuale parliamo di storia passata, lo stato dell’arte e le speranze nel futuro di tutta la ditta.

Perdere i propri dati è un danno gravissimo per qualsiasi impresa.

Prendiamo come esempio l’attacco di un ransomware. I ransomware (o cryptovirus) sono per eccellenza i virus informatici che prendono di mira i dati di un’azienda. Infatti, durante l’attacco questi malware rendono inaccessibile ogni genere di informazione presente in rete: documenti, intere cartelle, immagini, video. Qualsiasi cosa.

Pensate ancora “io non ho dati importanti che interessino gli hacker”?!

Di colpo, grazie alla presenza di un ransomware:

- la produzione si arresta o viene alterata dalla criptazione dei dati,

- le spedizioni non sono possibili perché i DDT sono inaccessibili,

- le fatture sono andate perse,

- gli impiegati non possono più lavorare perché i pc sono bloccati.

L’azienda si ferma. E per quanti giorni o settimane rimarrà bloccata, a questo punto è una scommessa contro il tempo. Senza produrre, senza spedire, senza incassare, ma dovendo pagare dipendenti e bollette, quanto potrà resistere?

Quindi, chi afferma di non possedere dati importanti può essere convinto che i propri dati non importino ad altri, eppure sarebbe disposto a pagare cifre importanti pur di non perderli, o di riaverli.

Per questo motivo i dati diventano interessanti per i cyber-criminali: l’eventualità che i dati siano resi indisponibili al legittimo proprietario, o che – peggio ancora – siano offerti ai suoi concorrenti, o venduti sul dark web, dove il mercato di dati trafugati è fiorentissimo, rappresenta uno dei peggiori incubi per un imprenditore.

I vostri dati sono estremamente importanti per voi.

Vederli persi o dispersi significherebbe una gravissima perdita: non solo economica, ma anche – e soprattutto – di immagine.

… NON BASTA.

La sicurezza informatica è il prodotto di numerosi fattori e nessuno di questi usato da solo basta a garantirsi l’incolumità dalle minacce informatiche. Anzi, per costruire una barriera davvero solida occorre che tutte le difese disponibili siano impiegate nello stesso momento.

Un software antivirus, a patto che sia installato su tutti i dispositivi, correttamente configurato e costantemente aggiornato è indispensabile ma non sufficiente.

L’antivirus rappresenta l’ultimo strato di difesa contro i malware che in qualche modo sono riusciti a penetrare le difese perimetrali; contro alcuni tipi di minacce (phishing, virus inviati per e-mail, siti web infetti) è l’unico strumento che può promettere qualche efficacia.

Purtroppo, l’antivirus non è una panacea. Non tutte le minacce, soprattutto le più evolute vengono identificate.

Il firewall è quel dispositivo che sta sula porta d’entrata della nostra rete locale. Da un lato si affaccia sul web dall’altro guarda la nostra rete interna. Il firewall ha il compito di lasciar passare solo le comunicazioni “buone” e bloccare quelle “cattive”.

Anche in questo caso, la presenza di questo dispositivo è di vitale importanza per la sicurezza: ricordate però che dovrà essere correttamente configurato e aggiornato (e questo non avviene quasi mai).

Il backup è un altro mattoncino indispensabile per la protezione dei dati.

Infatti, è l’unico strumento che ci mette al riparo dai disastri ambientali, che vanno dalla rottura di un disco, all’incendio o all’allagamento della sala dei computer, ed è in grado di restituirci i dati resi inutilizzabili, ad esempio, da un cryptolocker. Anche il backup, però, è un sistema complesso che comporta un’attenta pianificazione ed un monitoraggio costante a cura di specialisti. Altrimenti succede ciò che si è già visto troppe volte: quando viene bisogno di ricorrere al backup, si scopre che questo non contiene i dati che vogliamo ripristinare.

La formazione del personale e la definizione delle policy di sicurezza rivestono un altro ruolo chiave. E’ necessario apprendere una cultura di cybersecurity per chiunque abbia qualsiasi contatto con la parte informatica. Nessun dispositivo, nessun software può mettere l’azienda al riparo dagli errori umani; quindi, sviste ed azioni errate dovute a trascuratezza o negligenza nell’applicazione delle norme di sicurezza semplicemente non sono ammissibili.

Un’operazione spesso trascurata perché tediosa e spesso causa di momentanee interruzioni dei servizi è l’aggiornamento, puntuale e continuo, di ogni componente informatico: sia esso un dispositivo hardware o un software applicativo.

Eppure gli aggiornamenti sono oggigiorno più necessari che mai, e quelli considerati critici vanno applicati al più presto possibile non appena vengono rilasciati dai produttori.

Ogni giorno vengono scoperte nuove vulnerabilità nei software e nei firmware esistenti: e mentre da un lato i produttori si affrettano a rilasciare le patch di sicurezza, dall’altro gli hacker corrono per sfruttare a loro vantaggio le debolezze dei sistemi appena apparse. Se un tempo si pensava fosse possibile, o addirittura consigliabile, ritardare l’applicazione degli aggiornamenti, ora invece ogni minuto che passa un sistema non patchato rischia di essere violato.

Tutte quelle citate finora sono misure del tutto necessarie e non prescindibili.

Purtroppo, non sono ancora sufficienti per ottenere un livello soddisfacente di sicurezza informatica.

Esiste uno strumento principe per effettuare un’attenta ricerca delle falle di sicurezza che ogni device o applicazione che si affaccia sulla rete quasi inevitabilmente presenta, ed è un Vulnerability Assessment. Rappresenta il check-up del nostro sistema informatico: fornisce, dispositivo per dispositivo, la lista completa di tutti i punti deboli, e di tutte le soluzioni per chiudere tali debolezze.

Il VA non sostituisce le misure di sicurezza sopra descritte, ma le affianca e le completa, restituendo una diagnosi completa del sistema e suggerendo tutte le opportune contromisure.

Un Vulnerability Assessment, effettuato da una struttura competente e professionale e ripetuto a cadenze regolari, oggi rappresenta uno strumento assolutamente imprescindibile per chiunque abbia a cuore la sicurezza informatica, e di conseguenza la buona salute e la sopravvivenza, della propria azienda.

Difficile da credere, ma si tratta di uno degli alibi più comuni.

Non c’è bisogno di troppi commenti: è come dire che, dato che non sono mai stato derubato dai ladri, posso evitare di montare l’antifurto in casa mia. Oppure, considerato che non ho mai avuto incidenti fino ad ora, il casco mi è del tutto inutile.

Eppure, è la giustificazione che istintivamente viene alle labbra di chi non aveva ancora pensato ai rischi del cybercrime, e viene colto di sorpresa quando gli si parla del reale pericolo che la sua azienda sta correndo. Suppongo che, mentre uno la pronuncia, si renda conto dell’assurdità dell’enunciato.

FALSO NEL 99% DEI CASI.

A meno che il tecnico informatico dell’azienda si avvalga già dei servizi di una ditta esterna specializzata in cybersecurity oppure che l’azienda disponga di una divisione interna che eserciti espressamente le funzioni di SOC (Security Operation Center), sicuramente nessuno si starà preoccupando della cybersecurity interna. Le imprese che possono disporre di una tale struttura sono davvero poche e sono di norma solo grandi enterprise e multinazionali.

Una persona, o addirittura un team di persone, che si occupi davvero della cybersecurity aziendale deve necessariamente fare solo quello.

C’è un altro fattore da considerare: è sempre buona norma (quando non è addirittura richiesto da leggi o regolamenti), in qualsiasi campo, separare il controllore dal controllato, e renderlo indipendente da quest’ultimo. Questo per ovvie ragioni di imparzialità ed integrità del risultato finale.

In questo senso, utilizzare un fornitore esterno che possa certificare il buono stato della sicurezza informatica dell’azienda è un’ottima pratica, quando non proprio un atto dovuto.

Questa potrebbe essere l’obiezione del tecnico di cui sopra, o del responsabile IT, preoccupato che le inevitabili falle di sicurezza che emergeranno dal Vulnerability Assessment possano indurre il management ad accusarlo di negligenza nel suo lavoro.

Ma anche in questo caso, è vero il contrario.

Abbiamo chiarito che l’individuazione di tutte le vulnerabilità informatiche dell’azienda non può essere un compito alla portata del responsabile IT, sia per le competenze specialistiche richieste, sia per il tempo e le risorse che a tale compito occorrerebbe destinare, sottraendoli all’amministrazione ordinaria e straordinaria del sistema. Ma d’altra parte, al suddetto può essere demandata, da parte del management, la sicurezza informatica dell’azienda.

E’ un bel problema: non può essere lui ad occuparsene direttamente e in prima persona, ma allo stesso tempo ne è il responsabile, e verrebbe messo lui sulla graticola nel malaugurato caso di furto o distruzione dei dati da parte di malintenzionati.

Ecco che un servizio di Vulnerability Assessment, eseguito magari su base periodica, viene a costituire un preziosissimo alleato nell’attività dell’IT Manager, sollevandolo dalle difficoltà tecniche della ricerca delle falle di sicurezza, ed affiancandolo, indirizzandolo ed istruendolo nella successiva operazione di bonifica dell’infrastruttura aziendale, quando si procede alla chiusura delle vulnerabilità individuate (fase di remediation). Il management non potrà a questo punto che congratularsi con il responsabile IT per il sapiente utilizzo di una partnership con i veri esperti di cybersecurity, e per l’eccellente risultato ottenuto!

Giunti al termine di questo breve contributo sugli alibi della cybersecurity, ci sembra opportuno constatare che ogni azienda, tecnologia e informazione necessiti della tutela di sicurezza informatica.

Il mondo digitale nel suo complesso è estremamente vulnerabile e perciò ci si trova davanti ad una scelta alternativa: o si accetta e si convive con l’ipotesi di poter usufruire di dati, dispositivi e tecnologie facilmente manovrabili dagli attaccanti oppure ci si affida all’esperta mano di professionisti capaci di guidarci in un mondo IT più sicuro e gestibile in ogni suo aspetto.

La necessità di combattere la criminalità informatica è pressante e il momento di agire è adesso: nessun degli alibi citati è più tollerabile.