IL BLOG ITALIANO DELLE

CYBER SECURITY NEWS

Notizie e aggiornamenti minuto per minuto di Sicurezza Informatica

Benvenuti nel blog di Cyberment, il punto di riferimento per approfondimenti e aggiornamenti nel mondo della cybersecurity.

Qui troverete articoli, guide e analisi dettagliate per aiutarvi a comprendere le sfide e le soluzioni in ambito di sicurezza informatica. Esplorate i nostri contenuti per restare sempre informati sui trend e sulle innovazioni del settore.

Coordinated Vulnerability Disclosure, tutto quello che devi sapere su questa pratica

Ogni giorno emergono nuove vulnerabilità che possono mettere a rischio dati sensibili e interi sistemi aziendali. Ma quando una [...]

Vulnerability Management: cos’è e perché è importante

Le aziende devono affrontare sfide quotidiane per proteggere i propri sistemi e dati sensibili. Il Vulnerability Management è un [...]

Analisi di Quantum Locker Ransomware

Una minaccia sorta dalle ceneri del più pericoloso collettivo cybercriminale al mondo, è apparsa sulla scena informatica. Gli attacchi [...]

LinkedIn Persona: dilemma sul metodo di verifica dell’identità

Un sistema di verifica dell'identità degli utenti che desta più di una preoccupazione in termini di sicurezza e di [...]

Voldemort: campagna di phishing mascherata da controllo fiscale

Scoperta la diffusione di una nuova campagna di phishing camuffata da finta e-mail del fisco. Cos’è la minaccia informatica Voldemort? [...]

Malvertising, cosa sono queste cyberthreat?

L'universo digitale offre una vasta gamma di opportunità e servizi, ma nasconde anche numerose minacce invisibili che possono compromettere la [...]

Reverse engineering: cos’è e perché viene usato

L'inversione del processo di progettazione e sviluppo che porta allo studio approfondito di un software. Molte volte assistiamo a [...]

Antivirus: sappiamo perché è indispensabile?

Un viaggio alla scoperta di una delle tipologie di software maggiormente diffuse al mondo e che da sempre si [...]

Metasploit: toolkit essenziale per il Penetration Testing

Nell'ambito cybersecurity, il penetration testing (o pen testing) è una pratica cruciale per identificare e risolvere vulnerabilità nei sistemi [...]

Nokoyawa: analisi di un ransomware figlio di una potente famiglia

Una delle minacce più importanti della scena ransomware mondiale dà alla luce un figlio, che eredita pericolosità ed efficienza. Quando [...]

Trend cyber security 2024

ISO 27001: perché è importante averla per un’azienda cyber security

ISO 27001, perché è importante che il tuo fornitore di servizi cyber security sia certificato Indice articolo [...]

4 motivi per investire nella formazione Cyber Security in azienda

4 motivi per investire nella formazione Cyber Security in azienda Tutti i benefici per le aziende che decidono [...]

Virus sullo smartphone

Virus sullo smartphone, come comportarsi Smartphone nel 2022: esistono davvero i malware per mobile? Nel breve volgere di [...]

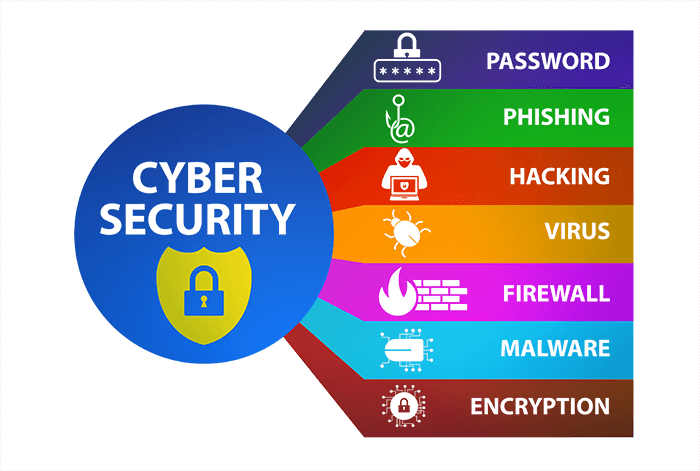

Come la sicurezza informatica influenza l’attività aziendale

Come la sicurezza informatica influenza l’attività aziendale Cos'è la sicurezza informatica aziendale? Traducibile in italiano con il termine sicurezza [...]

Cultura della sicurezza informatica

Quanto è importante avere una vasta cultura di sicurezza informatica Quando leggiamo di attacchi informatici eclatanti, come l'attacco [...]

Virus e smartphone: come capire se il dispositivo è stato violato

Virus e Smartphone Come capire se un hacker mi controlla il cellulare: se vi siete sempre fatti questa [...]

Come proteggersi dai file infetti nelle e-mail: riconoscere il sospetto spam

Per tutti arriva il momento in cui ci si ferma, si guarda indietro e ci si pone una domanda: [...]

Cybersecurity, a modo mio

La Cybersecurity spiegata ai non tecnici Oggi parliamo di Cybersecurity o sicurezza informatica in italiano. Ci rivolgeremo a [...]

Cyber Security per Aziende, tutti i vantaggi

Cyber Security per Aziende: a cosa serve davvero? Tutti i benefici più uno per le aziende che scelgono [...]

Articoli che riguardano

i servizi di vulnerability assessment

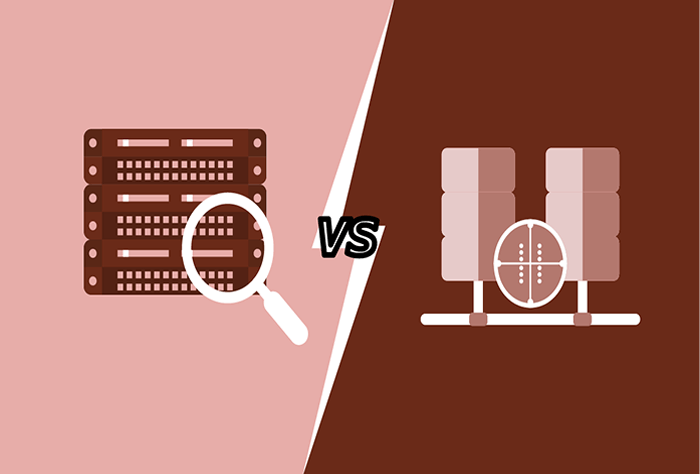

5 differenze Vulnerability Assessment e Penetration Test

Differenze Vulnerability Assessment e Penetration Test La maggior parte dei professionisti della sicurezza informatica ha familiarità con i [...]

Lavoro da casa e Vulnerability Assessment: come prevenire i rischi

Lavoro da casa e Vulnerability Assessment: come prevenire i rischi Sono passati ormai più di due anni dall’inizio della [...]

Articoli che riguardano i

malware e gli attacchi

I Type System contro le minacce

Sebbene molti linguaggi di programmazione moderni siano progettati e sviluppati in modo da minimizzare gli errori e le vulnerabilità [...]

DPI in informatica o Deep Packet Inspection, di cosa si tratta

In un mondo interconnesso, nel quale ogni tipo di informazione passa da una parte all’altra del mondo tramite Internet, i [...]

Gli articoli più letti questo mese

Snoopware: il software spia per bersagli politici e attivisti

Cosa succede se l'etica viene messa da parte, in favore di una soluzione di [...]

Attacchi Side-Channel: panoramica e strategie di difesa

Un attacco side-channel è una tecnica di cyber attack che consente di raccogliere informazioni [...]

Proteggere la tua privacy online: consigli per una navigazione sicura

Nel mondo digitale sempre più connesso in cui viviamo oggi, proteggere la propria privacy [...]

Sicurezza Informatica preventiva

Vulnerability Assessment • Vulnerability Scan • Penetration Test • Formazione cybersecurity • VAPT • Web Vulnerability Assessment

Data use policy: quali dati concediamo accettando i termini di servizio?

Ogni volta che apriamo un sito web o scarichiamo un'applicazione, ne accettiamo in automatico termini e condizioni (Data Use Policy), come se fosse un gesto scontato. Ma sappiamo realmente [...]

Responsabilità in caso di attacchi informatici, perché vale la pena trasferire il rischio

Negli ultimi anni, le minacce cibernetiche sono diventate sempre più diffuse e pericolose per aziende, organizzazioni e privati cittadini. Pertanto, la questione della responsabilità in caso di attacco informatico [...]

Green hat hacker: chi sono?

Nel linguaggio comune, l'etichetta di hacker si riferisce tanto agli esperti di sicurezza, quanto a coloro che utilizzano le vulnerabilità dei sistemi per condurre attacchi informatici. La realtà è [...]

I pop up sono sempre dannosi?

Fino a qualche decennio fa, i pop-up erano uno dei principali mezzi di diffusione di pubblicità fraudolente e malware. Tuttavia, l'esplosione di canali pubblicitari alternativi, ha fatto sì che anche gli [...]

Che cos’è il dark web?

Il dark web è notoriamente associato ad attività di hacking e compravendita di informazioni e merci illegali. Tuttavia, questa non è che una parte di verità. Se da un lato, [...]